Comments 13

UFO just landed and posted this here

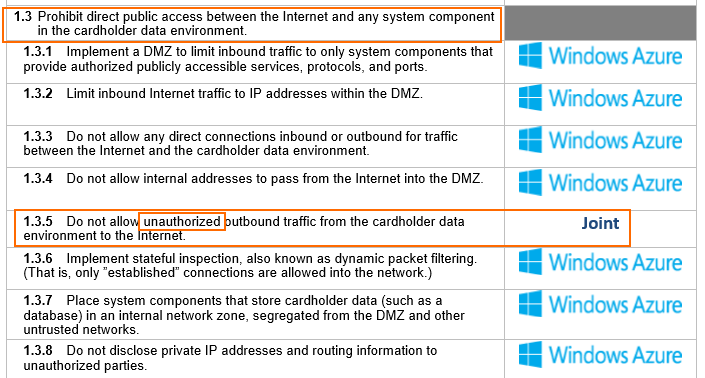

По поводу этого пункта смотрите Windows Azure Customer PCI Guide, стр. 6 — 1.3 Prohibit direct public access between the Internet and any system component in the cardholder data environment. . Большая часть подпунктов требования покрывается платформой.

. Большая часть подпунктов требования покрывается платформой.

На всякий случай для тех, кто не сталкивался с PCI DSS. Аттестация PCI DSS любой облачной платформы автоматически не означает, что развернутая на ней система получает тот же уровень сертификации. Это означает, что на облачной платформе можно строить системы, которые смогут (при выполнении системой требований) пройти такую сертификацию. В облаке вы не можете на все влиять, поэтому и требуется аттестация самой облачной платформы, чтобы гарантировать выполнения определенных пунктов требований (на которые может влиять только облачный провайдер). Windows Azure и подтвердила, что требования выполняются.

. Большая часть подпунктов требования покрывается платформой.

. Большая часть подпунктов требования покрывается платформой.На всякий случай для тех, кто не сталкивался с PCI DSS. Аттестация PCI DSS любой облачной платформы автоматически не означает, что развернутая на ней система получает тот же уровень сертификации. Это означает, что на облачной платформе можно строить системы, которые смогут (при выполнении системой требований) пройти такую сертификацию. В облаке вы не можете на все влиять, поэтому и требуется аттестация самой облачной платформы, чтобы гарантировать выполнения определенных пунктов требований (на которые может влиять только облачный провайдер). Windows Azure и подтвердила, что требования выполняются.

+6

Когда выбирали инфраструктуру для своего шлюза смотрели на Azure, но из-за отсутствия соответствия PCI DSS пришлось остановиться на RackSpace, которые те еще тугодумы.

0

Хорошо, инфраструктура сертифицирована, молодцы.

А теперь вопрос — что делать с самими приложениями, которые могут быть «криво» написаны разработчиками?

Я бы предположил что разработчикам надо лично сертифицировать свои приложения, ведь Вы никак их контролировать не можете.

И раз уж зашёл разговор за безопасносность — как можно отрепортить в поддержку о том, что site1.azurewebsites.net — фишинговый клон сайта site2.net?

ну или с виртуалки такой-то рассылается спам, как другой пример.

А теперь вопрос — что делать с самими приложениями, которые могут быть «криво» написаны разработчиками?

Я бы предположил что разработчикам надо лично сертифицировать свои приложения, ведь Вы никак их контролировать не можете.

И раз уж зашёл разговор за безопасносность — как можно отрепортить в поддержку о том, что site1.azurewebsites.net — фишинговый клон сайта site2.net?

ну или с виртуалки такой-то рассылается спам, как другой пример.

0

Microsoft Online Services Security Incident and Abuse Reporting

cert.microsoft.com/report.aspx

cert.microsoft.com/report.aspx

0

А теперь вопрос — что делать с самими приложениями, которые могут быть «криво» написаны разработчиками?

Наличие сертификата у хостинга не отменяет требования на сертификацию приложения, оно просто позволяет пройти сертификацию приложения. Без неё «если следовать духу закона, а не только его букве» — никак.

+2

То есть, если я хочу сертифицироваться, я должен предъявить сертификаты хостинга + свое приложение на проверку, получается так.

0

Да, ибо смотрим PCI DSS SAQ v2 Type C и видим там, например, следующие вопросы:

— Are perimeter firewalls installed between any wireless networks and the cardholder data environment, and are these firewalls configured to deny or control (if such traffic is necessary for business purposes) any traffic from the wireless environment into the cardholder data environment?

— Are vendor-supplied defaults always changed before installing a system on the network? Vendor-supplied defaults Include but are not limited to passwords, simple network management protocol (SNMP) community strings, and elimination of unnecessary accounts.

— Are default passwords/passphrases on access points changed?

— Is firmware on wireless devices updated to support strong encryption for authentication and transmission over wireless networks?

— Are other security-related wireless vendor defaults changed, if applicable?

— Are industry best practices (for example, IEEE 802.11i) used to implement strong encryption for authentication and transmission for wireless networks transmitting cardholder data or connected to the cardholder data environment? Note: The use of WEP as a security control was prohibited as of 30 June, 2010

— Are all media physically secured (including but not limited to computers, removable electronic media, paper receipts, paper reports, and faxes)? For purposes of Requirement 9, «media» refers to all paper and electronic media containing cardholder data.

— Is strict control maintained over the internal or external distribution of any kind of media?

— и т.д.

Это на вскидку несколько вопросов из SAQ, которые лично я и мой банк отнесли именно к хостингу, и никак не web к приложению/

N.B. хочу предупредить, что v2 уже по сути является устаревшей, а до v3 (обязательна с января 2015) я еще не добрался, но думаю в течении месяца начну переход на неё.

— Are perimeter firewalls installed between any wireless networks and the cardholder data environment, and are these firewalls configured to deny or control (if such traffic is necessary for business purposes) any traffic from the wireless environment into the cardholder data environment?

— Are vendor-supplied defaults always changed before installing a system on the network? Vendor-supplied defaults Include but are not limited to passwords, simple network management protocol (SNMP) community strings, and elimination of unnecessary accounts.

— Are default passwords/passphrases on access points changed?

— Is firmware on wireless devices updated to support strong encryption for authentication and transmission over wireless networks?

— Are other security-related wireless vendor defaults changed, if applicable?

— Are industry best practices (for example, IEEE 802.11i) used to implement strong encryption for authentication and transmission for wireless networks transmitting cardholder data or connected to the cardholder data environment? Note: The use of WEP as a security control was prohibited as of 30 June, 2010

— Are all media physically secured (including but not limited to computers, removable electronic media, paper receipts, paper reports, and faxes)? For purposes of Requirement 9, «media» refers to all paper and electronic media containing cardholder data.

— Is strict control maintained over the internal or external distribution of any kind of media?

— и т.д.

Это на вскидку несколько вопросов из SAQ, которые лично я и мой банк отнесли именно к хостингу, и никак не web к приложению/

N.B. хочу предупредить, что v2 уже по сути является устаревшей, а до v3 (обязательна с января 2015) я еще не добрался, но думаю в течении месяца начну переход на неё.

+1

Ага, то есть банки тоже рассматривают возможность выноса (части?) инфраструктуры из своих цодов?

Просто я только раз видел банковский ЦОД на хостинге — надцать стоек железа, везде (ик?) камеры как по периметру, так и между рядами, вокруг сурового диаметра решётка под сигнализацией, дверь с rfid сканером

Просто я только раз видел банковский ЦОД на хостинге — надцать стоек железа, везде (ик?) камеры как по периметру, так и между рядами, вокруг сурового диаметра решётка под сигнализацией, дверь с rfid сканером

+1

Я говорил о другом. Любая полноценная сертификация по PCI-DSS — есть «сотрудничество» между ТСП (некий вебсайт), процессингом (assist/qiwi/payonline/...) и банком-эквайером. Я не беру в расчет случаи, когда ТСП является так же и процессинговым центром, хотя и там с этой (которой мы сейчас смотрим) точки зрения не сильно многое меняется.

По моей практике в процессе этого «сотрудничества» банк-ээквайер может выдвигать доп. требования. Как например, обязать тебя сертифицироваться по уровню X вместо Y и т.д. Но в то же время, если банк действительно заинтересован в тебе как в ТСП, то он помогает тебе заполнить SAQ, в т.ч. консультирует на предмет того как ответить на вопросы, которые вызывают недоумение (например, те что приведены выше).

Отвечая же на вопрос — я почти уверен, что банки рассматривают подобную возможность. В силу ряда случайностей я оказался знаком с тем где, например, хостится серверная инфраструктура MasterCard и AmEx в европе. И это не специально построенный бункер, как, я уверен, многие предполагают, а самый обычный датацентр по сравнению с которым датацентры Equinix — Форт-Нокс

По моей практике в процессе этого «сотрудничества» банк-ээквайер может выдвигать доп. требования. Как например, обязать тебя сертифицироваться по уровню X вместо Y и т.д. Но в то же время, если банк действительно заинтересован в тебе как в ТСП, то он помогает тебе заполнить SAQ, в т.ч. консультирует на предмет того как ответить на вопросы, которые вызывают недоумение (например, те что приведены выше).

Отвечая же на вопрос — я почти уверен, что банки рассматривают подобную возможность. В силу ряда случайностей я оказался знаком с тем где, например, хостится серверная инфраструктура MasterCard и AmEx в европе. И это не специально построенный бункер, как, я уверен, многие предполагают, а самый обычный датацентр по сравнению с которым датацентры Equinix — Форт-Нокс

0

Sign up to leave a comment.

Сертификация Windows Azure: соответствие PCI DSS и продление ISO