Состоя в различных отраслевых организациях, компания Gemalto активно участвует в формировании новых стандартов мобильной связи пятого поколения (5G), обсуждая эти вопросы с другими участниками GSMA и NGMN. По мере приближения к коммерческому запуску сетей 5G, который, как предполагается, произойдет уже в ближайшие несколько лет (к 2020 в России), мы наблюдаем множество интереснейших дискуссий, становимся свидетелями новых тенденций и новых обстоятельств, которые необходимо учитывать. Сети пятого поколения будут одновременно и похожи на любое предыдущее поколение мобильных сетей, и при этом заметно отличаться от них – и этому есть целый ряд объяснений, которые становятся очевиднее, если задуматься о том, каким образом эти изменения влияют на принципы обеспечения безопасности пользователей и оборудования в экосистеме сетей пятого поколения.

5G строится вокруг следующих 8 требований:

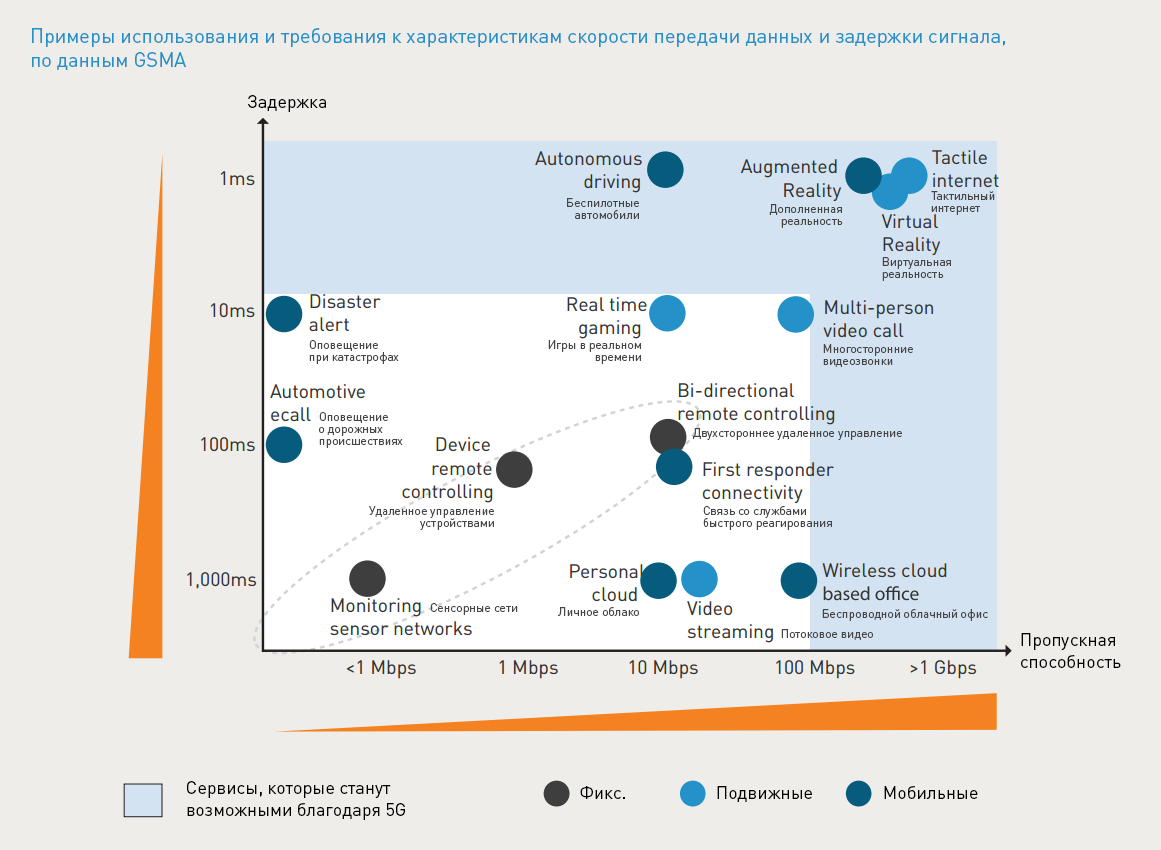

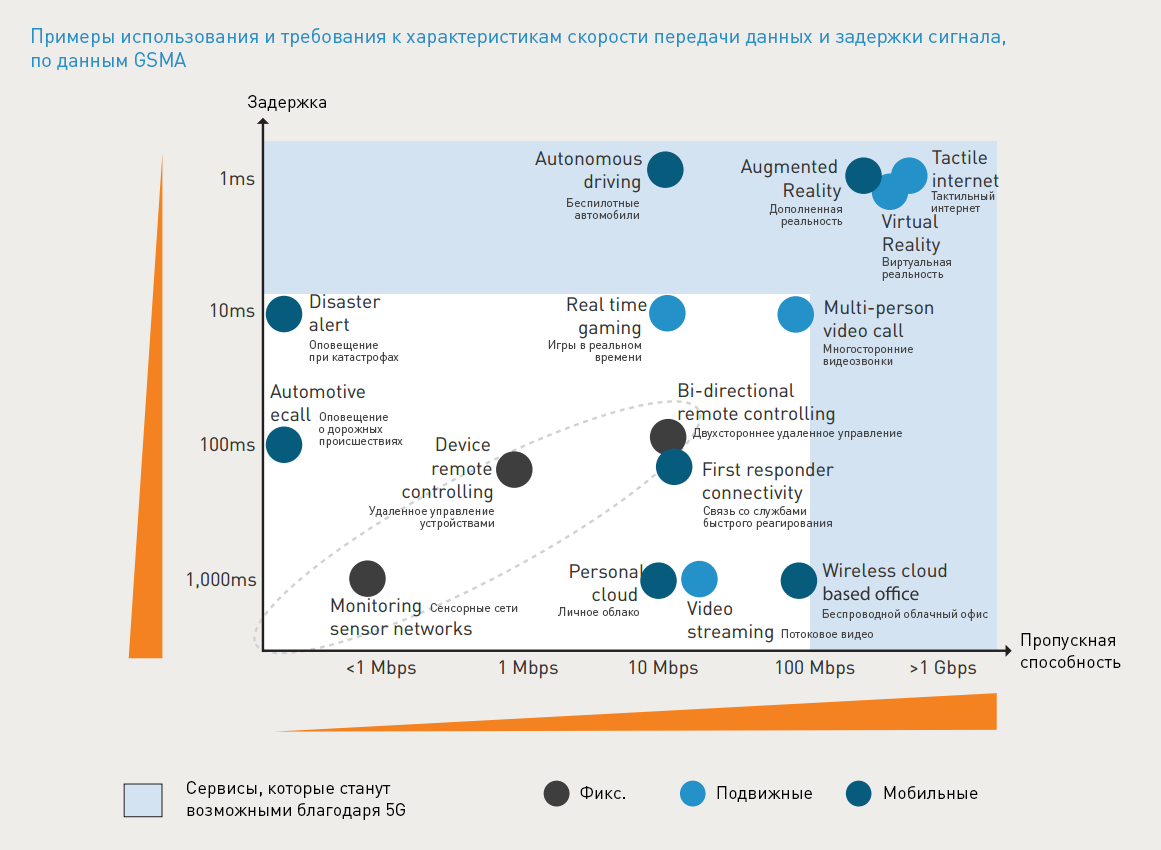

В отличие от существующих решений, которые вынуждены жертвовать производительностью при использовании текущих беспроводных технологий (3G, 4G, WiFi, Bluetooth, Zigbee и т.д.), сети 5G создаются для реального массового внедрения «интернета вещей» и других требовательных к скорости сети и доступности сервисов.

Мы решили рассмотреть 5 основных моментов в обеспечении безопасности, в отношении которых операторам мобильных сетей следует пересмотреть свой подход в ближайшие месяцы и годы, в преддверии коммерческого запуска мобильных сетей 5G.

Мы постепенно уходим от той модели, когда операторы мобильных сетей получали от проверенных поставщиков сразу комплекс аппаратного и программного обеспечения, и попадаем в новый мир виртуализированной инфраструктуры, где используется целый «зоопарк» программного обеспечения, построенного как на базе открытых исходных кодов, так и на базе закрытых технологий. А это означает, что потенциальная «поверхность атаки» в мобильных сетях нового поколения будет иметь намного больше сходства с таковой в классическом предприятии, поскольку стандартные виртуализированные технологии более доступны и лучше известны злоумышленникам, чем проприетарные сетевые технологии, которые характерны для нынешних сетей сотовой связи.

Сети пятого поколения обеспечивают намного большую степень свободы в использовании «периферийных» ресурсов, которые позволяют снять часть нагрузки с «ядра» сети – и это действительно важно с учетом того, что в сотовых сетях появляется все больше приложений, предполагающих минимальную сетевую задержку, начиная с игр с высоким разрешением и заканчивая такими критически важными приложениями как беспилотные автомобили, где на кону стоят человеческие жизни. Так, сети 5G позволяют кэшировать контент локально – и если вам захочется посмотреть фильм по запросу, приложение может забирать поток из локального кэша, а не передавать его по ядру сети напрямую c серверов контент-провайдера… что в свою очередь требует изменения подходов к обеспечению безопасности данных и сотовых коммуникаций.

В настоящее время основной задачей при обеспечении безопасности в сотовой связи является защита от прослушивания. Однако в будущем мире смартфонов и интернета вещей, в окружениях с большим количеством механизмов, вероятность прослушивания, по всей видимости, отойдет на второй план. Вместо этого нам придется задуматься о таких вещах как атаки с манипуляцией данными, которые, к примеру, могут использоваться для того, чтобы отдавать механизмам команды на выполнение определенных действий (например, открыть дверь или перехватить управление беспилотным автомобилем). У операторов мобильных сетей, как и у производителей бытовой электроники, появится возможность предлагать «безопасность в виде сервиса», в результате чего поставщики приложений смогут при передаче отдельных видов данных применять дополнительные уровни безопасности поверх уже существующих защищенных каналов сети сотовой связи.

Сегодня ответственность по шифрованию и защите данных лежит на поставщике приложений. В сетях 5G определенная роль в этом процессе будет отводиться и операторам сетей – особенно с появлением IoT устройств, не обладающих достаточной вычислительной мощностью для достаточного шифрования коммуникаций. Поставщики безопасности в виде сервиса могут предложить три различных опции защиты в дополнение к тому, что сеть обеспечивает по умолчанию:

Все это позволит разработчикам приложений не ограничиваться одними лишь платформами смартфонов, и при необходимости они смогут реализовать дополнительный уровень безопасности.

Ожидаемый рост числа устройств, которые будут подключены к сети в ближайшее десятилетие, поражает воображение. В этих условиях большое значение имеет обеспечение конфиденциальности и целостности данных, передаваемых между устройствами, поскольку подобные окружения допускают новые виды уязвимостей. Недавно мы уже видели успешные атаки с манипуляцией данными, в результате которых исследователям Keen Security Lab в лабораторных условиях удалось перехватить управление беспилотным автомобилем Tesla. Следует задуматься о том, как защитить такие данные от подобных атак во всех фрагментах цепи, как в сети сотовой связи, так и за ее пределами. Даже при наличии защищенных каналов связи вам может потребоваться обеспечить шифрование передаваемых через публичную IP сеть данных, когда эти данные покидают мобильную сеть и уходят за пределы операторского шлюза.

Прежде чем мы увидим коммерческий запуск первых сетей пятого поколения, нам еще предстоит многое определить в области технологий 5G, и предстоит немало обсуждений проблем безопасности. Начиная с этого момента, вместо масштабных и дорогих модернизаций на уровне ядра сети для получения сетей 6G и более новых технологий, вероятно, мы будем иметь дело с программно-определяемым окружением, в котором применимы очень разные правила. Операторам предстоит многое переосмыслить, и мы с нетерпением ждем возможности взаимодействовать с ними с целью выявления и определения тех новых угроз – а также новых возможностей – которые могут предложить нам сети пятого поколения.

5G строится вокруг следующих 8 требований:

- Скорость передачи данных до 10 Гб/с, что превосходит скорости сетей 4G и 4.5G в 10-100 раз

- Задержки на уровне 1 миллисекунды

- В 1000 раз больше пропускной способности на единицу площади

- До 100 раз больше подключенных устройств на единицу площади (по сравнению с 4G LTE)

- Доступность сервиса 99.999%

- Покрытие 100%

- Снижение энергопотребления сетевых устройств на 90%

- До 10 лет работы от батареи для устройств IoT с низким энергопотреблением

В отличие от существующих решений, которые вынуждены жертвовать производительностью при использовании текущих беспроводных технологий (3G, 4G, WiFi, Bluetooth, Zigbee и т.д.), сети 5G создаются для реального массового внедрения «интернета вещей» и других требовательных к скорости сети и доступности сервисов.

Мы решили рассмотреть 5 основных моментов в обеспечении безопасности, в отношении которых операторам мобильных сетей следует пересмотреть свой подход в ближайшие месяцы и годы, в преддверии коммерческого запуска мобильных сетей 5G.

1. Сети 5G обладают большей поверхностью атаки по сравнении с нынешними сетями сотовой связи

Мы постепенно уходим от той модели, когда операторы мобильных сетей получали от проверенных поставщиков сразу комплекс аппаратного и программного обеспечения, и попадаем в новый мир виртуализированной инфраструктуры, где используется целый «зоопарк» программного обеспечения, построенного как на базе открытых исходных кодов, так и на базе закрытых технологий. А это означает, что потенциальная «поверхность атаки» в мобильных сетях нового поколения будет иметь намного больше сходства с таковой в классическом предприятии, поскольку стандартные виртуализированные технологии более доступны и лучше известны злоумышленникам, чем проприетарные сетевые технологии, которые характерны для нынешних сетей сотовой связи.

2. Развитие мобильной периферии приводит к изменениям в периметре безопасности

Сети пятого поколения обеспечивают намного большую степень свободы в использовании «периферийных» ресурсов, которые позволяют снять часть нагрузки с «ядра» сети – и это действительно важно с учетом того, что в сотовых сетях появляется все больше приложений, предполагающих минимальную сетевую задержку, начиная с игр с высоким разрешением и заканчивая такими критически важными приложениями как беспилотные автомобили, где на кону стоят человеческие жизни. Так, сети 5G позволяют кэшировать контент локально – и если вам захочется посмотреть фильм по запросу, приложение может забирать поток из локального кэша, а не передавать его по ядру сети напрямую c серверов контент-провайдера… что в свою очередь требует изменения подходов к обеспечению безопасности данных и сотовых коммуникаций.

3. Появление новых возможностей для создания дополнительных уровней безопасности в каналах сотовой связи

В настоящее время основной задачей при обеспечении безопасности в сотовой связи является защита от прослушивания. Однако в будущем мире смартфонов и интернета вещей, в окружениях с большим количеством механизмов, вероятность прослушивания, по всей видимости, отойдет на второй план. Вместо этого нам придется задуматься о таких вещах как атаки с манипуляцией данными, которые, к примеру, могут использоваться для того, чтобы отдавать механизмам команды на выполнение определенных действий (например, открыть дверь или перехватить управление беспилотным автомобилем). У операторов мобильных сетей, как и у производителей бытовой электроники, появится возможность предлагать «безопасность в виде сервиса», в результате чего поставщики приложений смогут при передаче отдельных видов данных применять дополнительные уровни безопасности поверх уже существующих защищенных каналов сети сотовой связи.

4. Применение различных механизмов безопасности в зависимости от типа данных

Сегодня ответственность по шифрованию и защите данных лежит на поставщике приложений. В сетях 5G определенная роль в этом процессе будет отводиться и операторам сетей – особенно с появлением IoT устройств, не обладающих достаточной вычислительной мощностью для достаточного шифрования коммуникаций. Поставщики безопасности в виде сервиса могут предложить три различных опции защиты в дополнение к тому, что сеть обеспечивает по умолчанию:

- передачу трафика без шифрования (для данных, не имеющих большой ценности, которые, в случае их перехвата, будут фактически бесполезны для злоумышленников, например, данные ping-запросов)

- средний уровень защиты (как вариант – для датчиков IoT, данные с которых можно использовать для атак с подтасовкой этих данных, например, когда злоумышленник может исказить такие данные, показывая уровень воды в пойме ниже реального значения и таким образом отключить срабатывание защиты)

- высокий уровень безопасности (где требуется более высокая конфиденциальность и защита персональной информации, которые актуальны для высокоценных данных, например, при передаче данных кредитных карт в торговых транзакциях).

Все это позволит разработчикам приложений не ограничиваться одними лишь платформами смартфонов, и при необходимости они смогут реализовать дополнительный уровень безопасности.

5. Обеспечение безопасности в условиях роста M2M коммуникаций

Ожидаемый рост числа устройств, которые будут подключены к сети в ближайшее десятилетие, поражает воображение. В этих условиях большое значение имеет обеспечение конфиденциальности и целостности данных, передаваемых между устройствами, поскольку подобные окружения допускают новые виды уязвимостей. Недавно мы уже видели успешные атаки с манипуляцией данными, в результате которых исследователям Keen Security Lab в лабораторных условиях удалось перехватить управление беспилотным автомобилем Tesla. Следует задуматься о том, как защитить такие данные от подобных атак во всех фрагментах цепи, как в сети сотовой связи, так и за ее пределами. Даже при наличии защищенных каналов связи вам может потребоваться обеспечить шифрование передаваемых через публичную IP сеть данных, когда эти данные покидают мобильную сеть и уходят за пределы операторского шлюза.

Прежде чем мы увидим коммерческий запуск первых сетей пятого поколения, нам еще предстоит многое определить в области технологий 5G, и предстоит немало обсуждений проблем безопасности. Начиная с этого момента, вместо масштабных и дорогих модернизаций на уровне ядра сети для получения сетей 6G и более новых технологий, вероятно, мы будем иметь дело с программно-определяемым окружением, в котором применимы очень разные правила. Операторам предстоит многое переосмыслить, и мы с нетерпением ждем возможности взаимодействовать с ними с целью выявления и определения тех новых угроз – а также новых возможностей – которые могут предложить нам сети пятого поколения.