Comments 17

Неожиданно..

Есть какие либо меры для защиты от подобных случаев кроме как не пользоваться торрентами и делать регулярные бэкапы?

Есть какие либо меры для защиты от подобных случаев кроме как не пользоваться торрентами и делать регулярные бэкапы?

-8

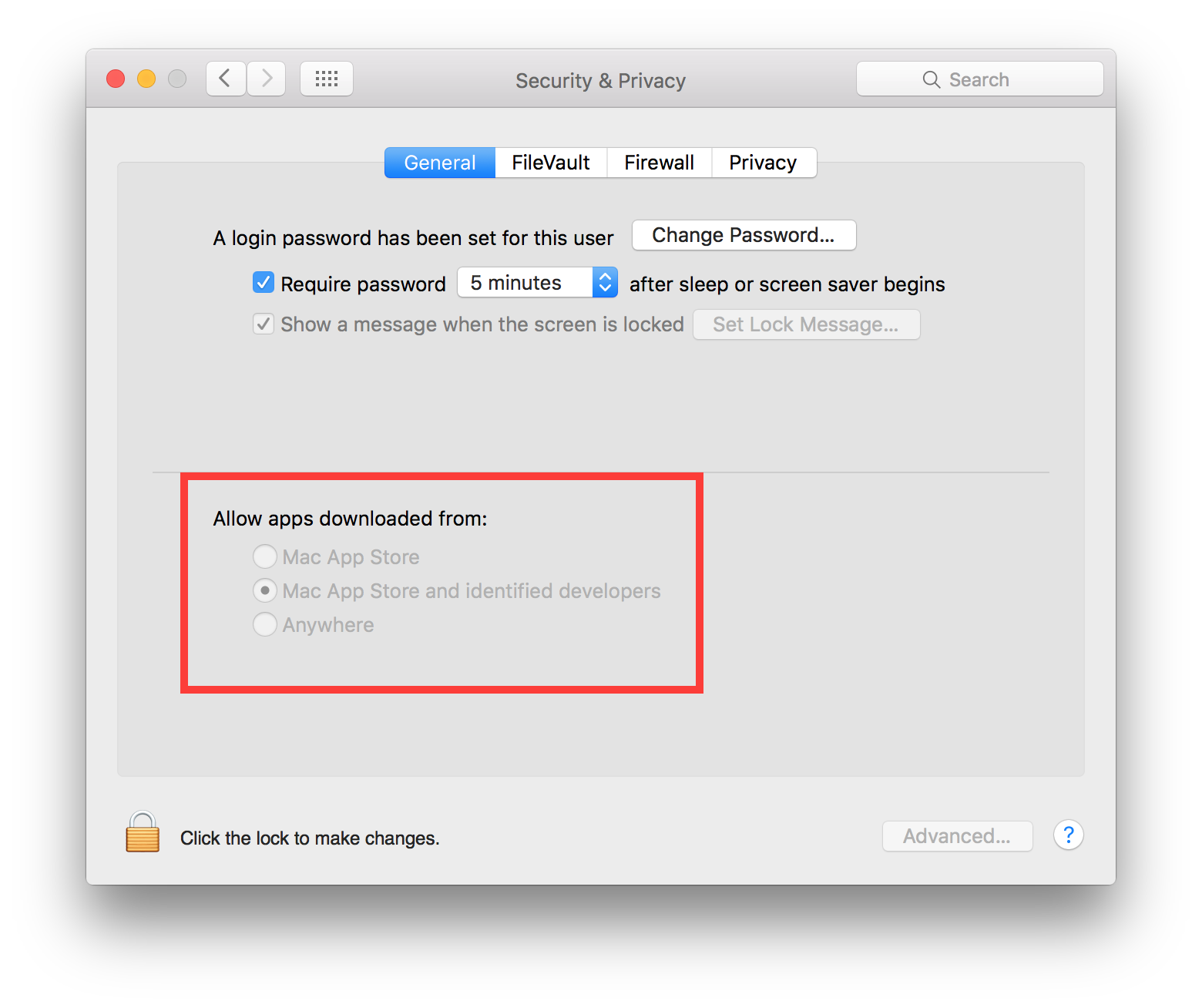

Бэкапы не помогут (о чем сказано в статье). А средство конечно есть и очень простое — поставить галочку, что разрешается использовать ПО только из AppStore. Правда не всех это устроит...

0

Да, но подпись то была валидная. Или эта подпись отличается от тех, что в приложениях на AppStore?

0

Бэкапы не ставят на тот же диск, на котором установлена система. В идеале на внешний или сетевой диск.

+5

Так фишка в том, что даже внешний диск не поможет. Если говорить про стандартный механизм MacOS — TimeMachine, то во время бэкапа оно монтируется в стандартную папку /Volumes и благополучно шифруется вымогателем… Это как если складывать бэкапы в windows на сетевой диск, вроде и внешний, но вроде как и локально подключен.

0

Бекапы по определению должны храниться отдельно.

+1

Да, много факторов сработало, чтобы вирус прокрался на маки.

Но что мне нравится, без всяких антивирусов за пару дней (или сколько там прошло) маки снова под защитой.

Одно очень не приятно, что скачивая с официального сайта получаешь такой сюрприз.

Но что мне нравится, без всяких антивирусов за пару дней (или сколько там прошло) маки снова под защитой.

Одно очень не приятно, что скачивая с официального сайта получаешь такой сюрприз.

+5

В Windows тоже есть application whitelisting, но его принудительное включение многие не поймут.

+2

В этом отношении централизованное хранилище приложений, как в Ubuntu выглядит надежнее т.к его проще контролировать.

Никто, однако, не отменял ручной установки пакетов и сторонних репозиториев.

Никто, однако, не отменял ручной установки пакетов и сторонних репозиториев.

+1

Это распространённое заблуждение, что Маки «без всяких антивирусов». На самом деле в Mac OS уже некоторое время встроен антивирус, который Эппл периодически, оперативно обновляет.

0

Меня во всем этом деле смущает фраза:

Недавно нечто похожее было с Linux Mint. Что, вот так просто можно брать и заменять? Это ж не проходной двор.

В общем, был бы интересен анализ способов таких "замен", а также способы защиты.

Так как Transmission является свободным ПО, злоумышленники могли просто скомпилировать специальную backdoored-версию и заменить ее на сервере разработчиков.

Недавно нечто похожее было с Linux Mint. Что, вот так просто можно брать и заменять? Это ж не проходной двор.

В общем, был бы интересен анализ способов таких "замен", а также способы защиты.

0

Взломали сайт и подменили ссылку. Свободное или проприетарное ПО — никакой разницы. Встроить модуль в проприетарную программу не сильно сложнее чем пересобрать transmission.

0

Если говорить о защите — проверять хэши и подписи скачанного софта. А ещё лучше — ставить из репозитория, чтобы проверял пакетный менеджер. Стоит помнить, что не взламывается только выключенный запертый в сейф сервер.

С подменой ссылок на минт заметили подмену, собственно, по некорректным хэшам.

С подменой ссылок на минт заметили подмену, собственно, по некорректным хэшам.

0

Sign up to leave a comment.

Для Apple OS X обнаружен первый вымогатель