Korplug RAT представляет из себя средство удаленного доступа, которое также известно как PlugX. Недавно мы обратили более пристальное внимание на кампании злоумышленников по распространению этой вредоносной программы. Одна из таких кампаний используется для проведения направленных атак на Афганистан и Таджикистан.

Зачастую, в направленных атаках, злоумышленники прибегают к услугам новых модификаций вредоносного ПО. В дальнейшем, обнаружение такого вредоносного ПО может помочь однозначно идентифицировать источник атаки, т. е. киберпреступную группу. В качестве примера можно взять последнюю модификацию вредоносной программы BlackEnergy (BlackEnergy Lite aka BlackEnergy 3). Эта модификация использовалась в направленных атаках на Украину и страны Восточной Европы группой киберпреступников под названием Quedagh или Sandworm. Она явно отличалась от своей предыдущей второй версии, многочисленные файлы которой до сих пор можно встретить на компьютерах пользователей.

В других случаях, атакующие используют более распространенные инструменты для достижения своих преступных целей. Например, Korplug RAT, который представляет из себя широко известный вредоносный инструмент, неоднократно использовался китайскими APT-группами, начиная с 2012 г., для проведения направленных атак. Последние несколько недель мы наблюдали большое количество обнаружений Korplug во многих не связанных между собой инцидентах.

Среди этих случаев заражений мы смогли обнаружить несколько успешных инфекций, где используемые образцы Korplug взаимодействовали с одним C&C-сервером.

Другие образцы вредоносной программы взаимодействовали с C&C-серверами, адреса которых отличаются от вышеупомянутого, однако, они принадлежат одному IP-адресу.

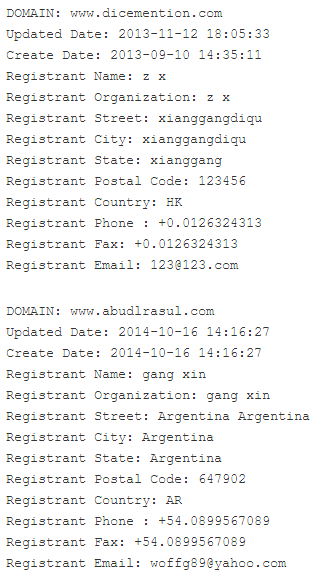

Взяв эти адреса C&C-серверов в качестве отправной точки, мы смогли обнаружить определенное число жертв вредоносной программы, которые были заражены с использованием различных поддельных документов. Эти документы рассылались в фишинговых сообщениях и содержали в себе эксплойты. Кроме этого, для этой же цели использовались самораспаковывающиеся RAR-архивы с расширением .SCR.

Фальшивый документ может иметь следующий вид.

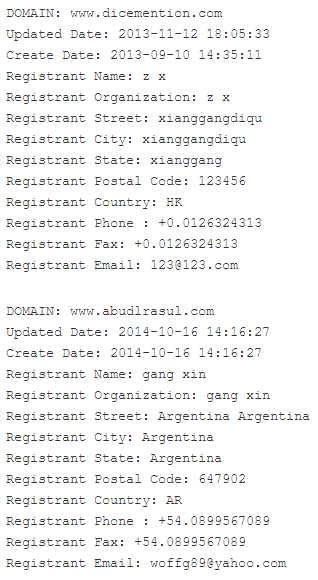

Во всех этих случаях, в результате успешной эксплуатации уязвимости, на диск записываются три новых файла, при этом происходит загрузка в память вредоносного компонента Korplug.

Вредоносное ПО Korplug RAT использует специальный метод для обмана AV-продуктов, который заключается в использовании исполняемого файла какого-либо security-продукта, который позволяет загрузить указанную извне динамическую библиотеку в память.

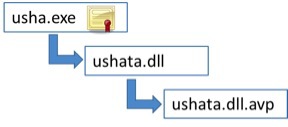

Указанные выше документы в формате RTF представляют из себя эксплойты для уязвимости CVE-2012-0158 в MS Word. Скриншот ниже показывает начало шелл-кода эксплойта к этой уязвимости, указанные ASCII-символы соответствуют инструкциям pusha; push ebp; mov ebp, esp.

Интересно отметить, что эти документы также содержат эксплойт к более новой уязвимости CVE-2014-1761, которая уже неоднократно использовалась злоумышленниками в направленных атаках для доставки таких вредоносных программ как BlackEnergy, Sednit, MiniDuke, и др. Однако, этот эксплойт был разработан некорректно и содержал неверный указатель в инструкциях шелл-кода.

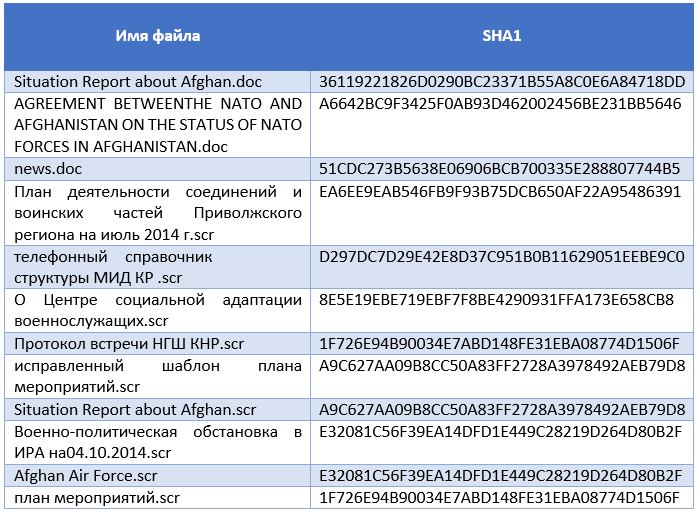

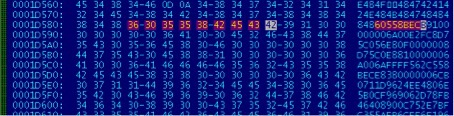

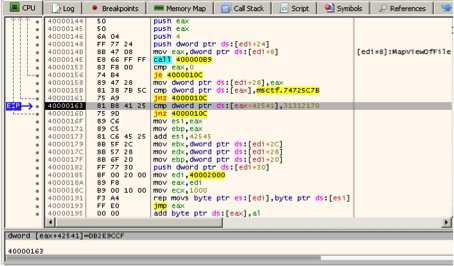

Ниже на скриншоте мы видим инструкции шелл-кода, который исполняется на первой стадии работы эксплойта. Инструкции проверяют присутствие тэга «p!11», с которого начинаются новые инструкции второй стадии шелл-кода. После этого он пытается загрузить их в память. Даже в случае присутствия этого тэга и шелл-кода в памяти, он расположен по другому смещению, т. е. отличному от того, которое пытается использовать вредоносная программа.

Мы смогли обнаружить жертв Korplug в следующих странах.

Из темы указанных выше документов, которые использовались для распространения вредоносных программ, можно утверждать, что атакующих интересовал сбор разведывательной информации на военную и дипломатическую темы. Также можно отметить следующую закономерность: на компьютерах жертв были найдены другие вредоносные программы, в т. ч. инструменты удаленного доступа (RAT), троянские программы, кейлоггеры. Одна из этих вредоносных программ взаимодействовала с удаленным сервером, доменный адрес которого совпадал с аналогичным адресом, который использовался в образцах Korplug.

Поскольку возможности этих вредоносных программ частично перекрывались с возможностями Korplug, для нас не совсем ясно почему они использовались злоумышленниками. Возможно, они просто экспериментировали с различными типами вредоносных программ или те использовались для выполнения тех задач, которые нельзя выполнить функциями Korplug. Вместе с Korplug, на зараженных компьютерах, чаще всего встречались два нижеуказанных семейства вредоносных программ.

DarkStRat

Эта вредоносная программа также представляет из себя еще один инструмент удаленного доступа (RAT). Его исследование показывает связь DarkStRat с Китаем и Испанией. В частности, команды отдаваемые боты написаны на испанском языке. В скобках указан их перевод на русский язык.

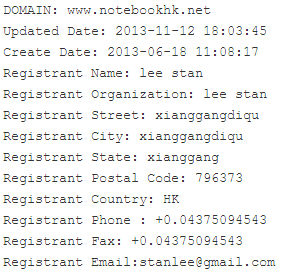

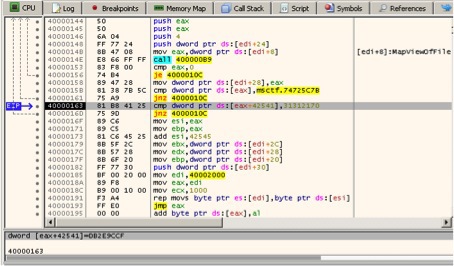

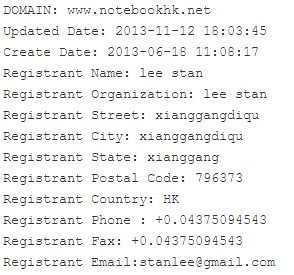

Вредоносные программы DarkStRat могут управлять процессами и сервисами на зараженной машине, передавать файлы на удаленный сервер и копировать их оттуда, исполнять инструкции командного интерпретатора и т. д. Для написания DarkStRat использовался язык Delphi, одна из модификаций подключается к домену dicemention.com. Также некоторые образцы этого вредоносного ПО имеют цифровую подпись компании «Nanning weiwu Technology co.,ltd».

File Stealer

Еще один тип вредоносного ПО, который часто встречался с Korplug. Эта вредоносная программа написана на языке C и содержит функции по краже файлов с жестких дисков зараженных компьютеров. Список таких файлов указан в специальном конфигурационном файле. Кроме рекурсивного поиска этих файлов на жестких дисках, он способен отслеживать подключение к системе съемных носителей и сетевых папок, ожидая специальное системное событие DBT_DEVICEARRIVAL.

В дополнении к его функциям кражи файлов и передачи их на удаленный сервер злоумышленников, эта вредоносная программа специализируется на похищении сохраненных пользователем на компьютере паролей от различных интернет-аккаунтов, а также списка посещенных пользователем в браузере URL-адресов и информации об используемых аккаунтов следующих приложений.

Вредоносная программа использует следующие домены для связи с управляющим C&C-сервером.

Некоторые образцы этого File Stealer подписаны уже упомянутым цифровым сертификатом, выданным компанией «Nanning weiwu Technology co.,ltd».

Зачастую, в направленных атаках, злоумышленники прибегают к услугам новых модификаций вредоносного ПО. В дальнейшем, обнаружение такого вредоносного ПО может помочь однозначно идентифицировать источник атаки, т. е. киберпреступную группу. В качестве примера можно взять последнюю модификацию вредоносной программы BlackEnergy (BlackEnergy Lite aka BlackEnergy 3). Эта модификация использовалась в направленных атаках на Украину и страны Восточной Европы группой киберпреступников под названием Quedagh или Sandworm. Она явно отличалась от своей предыдущей второй версии, многочисленные файлы которой до сих пор можно встретить на компьютерах пользователей.

В других случаях, атакующие используют более распространенные инструменты для достижения своих преступных целей. Например, Korplug RAT, который представляет из себя широко известный вредоносный инструмент, неоднократно использовался китайскими APT-группами, начиная с 2012 г., для проведения направленных атак. Последние несколько недель мы наблюдали большое количество обнаружений Korplug во многих не связанных между собой инцидентах.

Среди этих случаев заражений мы смогли обнаружить несколько успешных инфекций, где используемые образцы Korplug взаимодействовали с одним C&C-сервером.

Другие образцы вредоносной программы взаимодействовали с C&C-серверами, адреса которых отличаются от вышеупомянутого, однако, они принадлежат одному IP-адресу.

Взяв эти адреса C&C-серверов в качестве отправной точки, мы смогли обнаружить определенное число жертв вредоносной программы, которые были заражены с использованием различных поддельных документов. Эти документы рассылались в фишинговых сообщениях и содержали в себе эксплойты. Кроме этого, для этой же цели использовались самораспаковывающиеся RAR-архивы с расширением .SCR.

Фальшивый документ может иметь следующий вид.

Во всех этих случаях, в результате успешной эксплуатации уязвимости, на диск записываются три новых файла, при этом происходит загрузка в память вредоносного компонента Korplug.

- exe – легитимный исполняемый файл, который подписан цифровой подписью одной из security-компаний (легитимный файл), и загружает в память динамическую библиотеку;

- dll – небольшой загрузчик, выполненный в виде динамически подключаемой библиотеки;

- dll.avp – файл с исполняемым кодом Korplug.

Вредоносное ПО Korplug RAT использует специальный метод для обмана AV-продуктов, который заключается в использовании исполняемого файла какого-либо security-продукта, который позволяет загрузить указанную извне динамическую библиотеку в память.

Указанные выше документы в формате RTF представляют из себя эксплойты для уязвимости CVE-2012-0158 в MS Word. Скриншот ниже показывает начало шелл-кода эксплойта к этой уязвимости, указанные ASCII-символы соответствуют инструкциям pusha; push ebp; mov ebp, esp.

Интересно отметить, что эти документы также содержат эксплойт к более новой уязвимости CVE-2014-1761, которая уже неоднократно использовалась злоумышленниками в направленных атаках для доставки таких вредоносных программ как BlackEnergy, Sednit, MiniDuke, и др. Однако, этот эксплойт был разработан некорректно и содержал неверный указатель в инструкциях шелл-кода.

Ниже на скриншоте мы видим инструкции шелл-кода, который исполняется на первой стадии работы эксплойта. Инструкции проверяют присутствие тэга «p!11», с которого начинаются новые инструкции второй стадии шелл-кода. После этого он пытается загрузить их в память. Даже в случае присутствия этого тэга и шелл-кода в памяти, он расположен по другому смещению, т. е. отличному от того, которое пытается использовать вредоносная программа.

Мы смогли обнаружить жертв Korplug в следующих странах.

- Афганистан

- Таджикистан

- Россия

- Кыргызстан

- Казахстан

Из темы указанных выше документов, которые использовались для распространения вредоносных программ, можно утверждать, что атакующих интересовал сбор разведывательной информации на военную и дипломатическую темы. Также можно отметить следующую закономерность: на компьютерах жертв были найдены другие вредоносные программы, в т. ч. инструменты удаленного доступа (RAT), троянские программы, кейлоггеры. Одна из этих вредоносных программ взаимодействовала с удаленным сервером, доменный адрес которого совпадал с аналогичным адресом, который использовался в образцах Korplug.

Поскольку возможности этих вредоносных программ частично перекрывались с возможностями Korplug, для нас не совсем ясно почему они использовались злоумышленниками. Возможно, они просто экспериментировали с различными типами вредоносных программ или те использовались для выполнения тех задач, которые нельзя выполнить функциями Korplug. Вместе с Korplug, на зараженных компьютерах, чаще всего встречались два нижеуказанных семейства вредоносных программ.

DarkStRat

Эта вредоносная программа также представляет из себя еще один инструмент удаленного доступа (RAT). Его исследование показывает связь DarkStRat с Китаем и Испанией. В частности, команды отдаваемые боты написаны на испанском языке. В скобках указан их перевод на русский язык.

- CERRAR (закрыть)

- DESINSTALAR (удалить)

- SERVIDOR (сервер)

- INFO

- MAININFO

- PING

- REBOOT

- POWEROFF

- PROC

- KILLPROC

- VERUNIDADES (просмотр юнитов)

- LISTARARCHIVOS (получить список файлов)

- EXEC

- DELFILE

- DELFOLDER

- RENAME

- MKDIR

- CAMBIOID (изменить идентификатор)

- GETFILE/SENDFILE/RESUMETRANSFER

- SHELL

- SERVICIOSLISTAR (получить список сервисов)

- INICIARSERVICIO (запустить сервис)

- DETENERSERVICIO (остановить сервис)

- BORRARSERVICIO (удалить сервис)

- INSTALARSERVICIO (установить сервис)

Вредоносные программы DarkStRat могут управлять процессами и сервисами на зараженной машине, передавать файлы на удаленный сервер и копировать их оттуда, исполнять инструкции командного интерпретатора и т. д. Для написания DarkStRat использовался язык Delphi, одна из модификаций подключается к домену dicemention.com. Также некоторые образцы этого вредоносного ПО имеют цифровую подпись компании «Nanning weiwu Technology co.,ltd».

File Stealer

Еще один тип вредоносного ПО, который часто встречался с Korplug. Эта вредоносная программа написана на языке C и содержит функции по краже файлов с жестких дисков зараженных компьютеров. Список таких файлов указан в специальном конфигурационном файле. Кроме рекурсивного поиска этих файлов на жестких дисках, он способен отслеживать подключение к системе съемных носителей и сетевых папок, ожидая специальное системное событие DBT_DEVICEARRIVAL.

В дополнении к его функциям кражи файлов и передачи их на удаленный сервер злоумышленников, эта вредоносная программа специализируется на похищении сохраненных пользователем на компьютере паролей от различных интернет-аккаунтов, а также списка посещенных пользователем в браузере URL-адресов и информации об используемых аккаунтов следующих приложений.

- Microsoft Messenger

- Microsoft Outlook

- Microsoft Internet Explorer

- Mozilla Firefox

Вредоносная программа использует следующие домены для связи с управляющим C&C-сервером.

- newvinta.com

- worksware.net

Некоторые образцы этого File Stealer подписаны уже упомянутым цифровым сертификатом, выданным компанией «Nanning weiwu Technology co.,ltd».