Comments 53

сфоткать все стикеры на телефон.

ipconfig на компьютере.

зачем мне пригодится оутлук девочки с рецепшна придумать не смог.

ipconfig на компьютере.

зачем мне пригодится оутлук девочки с рецепшна придумать не смог.

0

а как же адресная книга?

вообще можно сфоткать все, в том числе и документы. Потом уже разбирать, вдруг что пригодится.

вообще можно сфоткать все, в том числе и документы. Потом уже разбирать, вдруг что пригодится.

0

так поставить пересылку всех писем на свою почту, не?

0

Я зря чтоли написал что это девочка с рецепшна? Что там может быть важного?

Даже завладев её компьютером, с её ущербными правами, возможностей почти ноль. При условии адекватной политики безопасности.

Даже завладев её компьютером, с её ущербными правами, возможностей почти ноль. При условии адекватной политики безопасности.

0

UFO just landed and posted this here

Адрес резолвится как 192.168.0.100

Дальше что?

Дальше что?

0

UFO just landed and posted this here

Это понятно. Но… 30 секунд, комп с юезрскими правами, где в ldap наверняка разрешено только калькулятор запускать и эксель, ни о какой возможности установки программ и речи идтине может. Самом собой антивирус с централизованой админилкой…

Просто 99% коментов здесь — вакуумный бред. Попробовали бы сами за 30 секунд сделать то, что пишут, в реальных условиях…

Просто 99% коментов здесь — вакуумный бред. Попробовали бы сами за 30 секунд сделать то, что пишут, в реальных условиях…

0

UFO just landed and posted this here

1. Пользователи — это пользователи, у которых нет прав на установку программного обеспечения

2. Если вы вдруг вспомнили про тимвьювер, который для запуска не требует прав администратора, то политика ограниченного использования программ.

А если убрать эти два пункта, то можно и с тимвьювером не заморачиваться, а просто зоопарк троянов с флешки напихать.

2. Если вы вдруг вспомнили про тимвьювер, который для запуска не требует прав администратора, то политика ограниченного использования программ.

А если убрать эти два пункта, то можно и с тимвьювером не заморачиваться, а просто зоопарк троянов с флешки напихать.

0

Outlook -> Ctrl+A -> Forward

Там вам будут и имена и телефоны и пароли.

P.S. Ах да, вначале добавить правило «удалять форварднутые на этот адрес письма из исходящих».

Там вам будут и имена и телефоны и пароли.

P.S. Ах да, вначале добавить правило «удалять форварднутые на этот адрес письма из исходящих».

0

Хамачи установить и в фон его переместить автостарта, а также создать учётку на ПК, если получится.

0

Открыть нужный порт (или отключить антивир или отключить брендмауэр или добавить в список доверенных узел в браузере...) примерно 30 сек..., а все остальное уже дело техники

0

С Windows ничего нельзя успеть за 30 секунд. Даже выключить.

+11

Вырвать сетевой шнур. Админ моделируемой корпорации выйдет из своей каморы проверить в чем дело, и вот у нас уже есть доступ ко всей сети.

+8

тред переписи фантазёров и диванных теоретиков

+6

Написать записку и пригласить на свидание. И получать доступ к сети уже через нее…

PS. Диванный теоретик.

PS. Диванный теоретик.

+10

Первый пункт: застолбить себе крутые никнеймы. AcidBurn и ZeroCool, например, пока их не заняли.

+5

заменить стикер и запись в адресной книге «IT-отдел» на свои контактные данные.

0

Из команд в консоли самое полезное пожалуй: выполнить tracert до любого адреса — увидеть внешний IP, больше с ходу в голову ничего не пришло.

А вообще вариантов много и зависят они от кучи факторов.

Один из вариантов развития сюжета, мне видится таким, например:

1. Вписать себя и свой (ну естессно купленная на барахолке симка) номер в службу поддержки, ИТ или что-то близкое. Вписать можно в органайзер, быстренько прилепить листочек к стене или положить на стол какой-нибудь заранее подготовленный «типо документ» с вашими контактами.

2. Оставить на столе флэшку с каким нить софтом. Можно написать что там что-то важное или в таком духе. Или как-то упаковать.

3. Постараться запомнить данные одного или нескольких руководителей (или сфоткать).

Далее история например такая: через денек другой позвонить секретарше, представиться тех.подом. сказать что у нас сейчас проблемы с телефонией, и попросить её перезвонить вам на сотовый обратно, ибо дорого а обзвонить надо еще кучу коллег -«помните я вам оставлял пару недель назад свой номер? Ну, когда мы с вами общались в прошлый раз». Затем объяснить что по просьбе и по согласованию с вам нужно установить программку — «К вам еще такая черненькая флешка должна была придти, с надписью „не трогать!“, у меня стоит отметка что вы её получили». В общем дальше зависит от конкретных целей и задач, в целом пошагово её руками запустить удаленный доступ или вредоносный софт.

Повторюсь: вариантов море, фантазировать можно бесконечно, всё зависит от скорости реакции, подготовленности и целенаправленности, конкретной ситуации и её оценки.

А вообще вариантов много и зависят они от кучи факторов.

Один из вариантов развития сюжета, мне видится таким, например:

1. Вписать себя и свой (ну естессно купленная на барахолке симка) номер в службу поддержки, ИТ или что-то близкое. Вписать можно в органайзер, быстренько прилепить листочек к стене или положить на стол какой-нибудь заранее подготовленный «типо документ» с вашими контактами.

2. Оставить на столе флэшку с каким нить софтом. Можно написать что там что-то важное или в таком духе. Или как-то упаковать.

3. Постараться запомнить данные одного или нескольких руководителей (или сфоткать).

Далее история например такая: через денек другой позвонить секретарше, представиться тех.подом. сказать что у нас сейчас проблемы с телефонией, и попросить её перезвонить вам на сотовый обратно, ибо дорого а обзвонить надо еще кучу коллег -«помните я вам оставлял пару недель назад свой номер? Ну, когда мы с вами общались в прошлый раз». Затем объяснить что по просьбе и по согласованию с вам нужно установить программку — «К вам еще такая черненькая флешка должна была придти, с надписью „не трогать!“, у меня стоит отметка что вы её получили». В общем дальше зависит от конкретных целей и задач, в целом пошагово её руками запустить удаленный доступ или вредоносный софт.

Повторюсь: вариантов море, фантазировать можно бесконечно, всё зависит от скорости реакции, подготовленности и целенаправленности, конкретной ситуации и её оценки.

+2

При условии что есть выход наружу…

0

Обычно ICMP наружу блокируется (кроме админов). Если кто-то не согласен — аргументируйте.

0

Ну сугубо индивидуально. Работал ни в одной крупной сети, в т.ч. более 10к клиентских машин. Так вот ни в одной сети блокировки не было. Хотя согласен что логично было бы блочить. Хотя с другой стороны есть нюансы в работе когда неплохо бы иметь icmp открытым и с клиентских машин тоже, особенно если сеть распределенная.

0

ipconfig /all — узнать сеть, маску, шлюз, днсы, dhcp, а вдруг еще wins используется :)

route print — на всякий случай

netstat -o — чтобы pid виден был и tasklist

Все сфоткать, вроде должно 30 секунд хватить

route print — на всякий случай

netstat -o — чтобы pid виден был и tasklist

Все сфоткать, вроде должно 30 секунд хватить

+2

Просто стоял и ждал бы пока не вернётся.

+2

Сфотографировать пару документов с печатями (там же и будет подпись руководителя, я надеюсь).

Дальше можно придти с липовым документом с распоряжением о проведении security аудита.

Дальше можно придти с липовым документом с распоряжением о проведении security аудита.

0

Лучше подскажите, почему так быстро кончились места на CRC Online. Он же для того и online, чтобы участие могли принять многие. Какая была квота — 5 участников что ли?

+1

варианты с физическим выносом рассматриваются?

+2

Нужно носить на флешке свой троян, и за 10 секунд его установить. За оставшиеся 20 секунд скрыть следы — вернуть кресло секретарши в исходное положение и т.п.

(-;

(-;

0

30 секунд маловато:

1. Отключить связь компьютера секретарши с сетью.

2. Отключить штекер внутреннего телефона секретаря.

3. Вписать свой мобильный в записную секретаря или в стикер.

Лишившись средств коммуникации секретарь, будет искать альтернативный способ связи — сотовый.

Вполне возможно она даже заметит Ваш номер и наберет его и у Вас появится больше чем 30 сек на работу за её машиной. Если же нет, Вы косвенно повлияли на производительность, лишив компанию одного сотрудника на время.

1. Отключить связь компьютера секретарши с сетью.

2. Отключить штекер внутреннего телефона секретаря.

3. Вписать свой мобильный в записную секретаря или в стикер.

Лишившись средств коммуникации секретарь, будет искать альтернативный способ связи — сотовый.

Вполне возможно она даже заметит Ваш номер и наберет его и у Вас появится больше чем 30 сек на работу за её машиной. Если же нет, Вы косвенно повлияли на производительность, лишив компанию одного сотрудника на время.

0

Это не хакерство, а мелкое пакостничество.

//А что даст звонок сервертарши вам вместо айти-отдела?

//А что даст звонок сервертарши вам вместо айти-отдела?

0

Да Вы правы мелкое, я на большее и не претендую :)

Я наверное не так подробно описал идею, как было сделано выше. Основная идея получить больше времени для доступа, нежели 30 секунд. Для этого Вы и лишаете секретаря внутренних источников коммуникации с тех. поддержкой и оставляете свой мобильный номер на видном месте или обводите в кружок на стикере.

У Вас еще есть время и это ресепшен крупной компании? У них должны быть бейджи для гостей, берете один и на чистой стороне пишите имя и должность.

Приходит секретарь и обнаруживает что все плохо. Если она Вам все же позвонит, Вы играете роль сотрудника тех. поддержки, садитесь за её машину, говорите, чтоб она немного отошла, потому что совершаете таинство воскрешения из мертвых. Восстанавливаем сетевое подключение. И получаете как минимум еще мин 10 в свое распоряжение. За это время можно установить PHP, набросать простенький скрипт: введите имя и пароль для авторизации (дальнейшие действия по Вашей фантазии). Высылаем письмо с просьбой зайти по ссылке руководству (в ссылке указываем локальный адрес машины).

Я наверное не так подробно описал идею, как было сделано выше. Основная идея получить больше времени для доступа, нежели 30 секунд. Для этого Вы и лишаете секретаря внутренних источников коммуникации с тех. поддержкой и оставляете свой мобильный номер на видном месте или обводите в кружок на стикере.

У Вас еще есть время и это ресепшен крупной компании? У них должны быть бейджи для гостей, берете один и на чистой стороне пишите имя и должность.

Приходит секретарь и обнаруживает что все плохо. Если она Вам все же позвонит, Вы играете роль сотрудника тех. поддержки, садитесь за её машину, говорите, чтоб она немного отошла, потому что совершаете таинство воскрешения из мертвых. Восстанавливаем сетевое подключение. И получаете как минимум еще мин 10 в свое распоряжение. За это время можно установить PHP, набросать простенький скрипт: введите имя и пароль для авторизации (дальнейшие действия по Вашей фантазии). Высылаем письмо с просьбой зайти по ссылке руководству (в ссылке указываем локальный адрес машины).

+1

Сервертарша, дожился.

+1

logmein.com

0

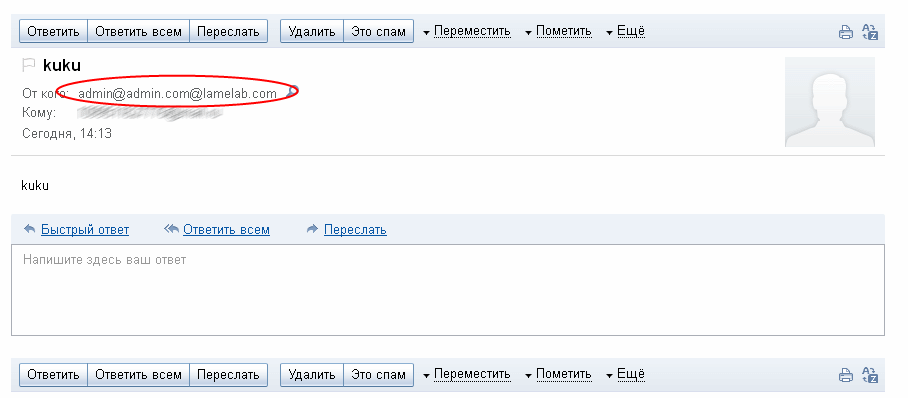

Ищу на стене или в переписке e-mail саппорта или начальства. Захожу на www.lamelab.com/mail.php и отправляю с подменой адреса письмо на ресепшн с «К %текущее время +20 минут% подойдет сотрудник из службы поддержки провайдера. Дайте ему доступ к компьютеру». Качаю нужный софт@делаю грязные дела.

0

Сложности какие. Ждем пока вернется секретарша и приглашаем ее на ужин. Будет со временем уйма данных или в чистом виде или для социальной инженерии. Так что смотрим на ее финтифлюшки-сувенирчики у монитора, чтобы думать как ее «клеить» :). Да, не по айтишному, но дает намного больше времени и шансов, чем айтишные методы и 30 секунд.

За 30 секунд айтишными методами можно только… (все удалил, а то сочтут пропагандой насилия, роскомнадзор не спит).

За 30 секунд айтишными методами можно только… (все удалил, а то сочтут пропагандой насилия, роскомнадзор не спит).

0

для начала, вытаскиваем из usb клаву, подключаем usb wi-fi keylogger,

в него назад клаву, это с десяток секунд, остальное время — достаем мобилу и фоткаем все что успеем

в него назад клаву, это с десяток секунд, остальное время — достаем мобилу и фоткаем все что успеем

+1

Sign up to leave a comment.

Как готовиться к хакерскому турниру