Прошлая заметка про нашу платформу поиска угроз Cisco Threat Response привела к тому, что я получил несколько вопросов о том, как интегрировать CTR с государственными сервисами ГосСОПКА и ФинЦЕРТ? И поэтому я решил написал еще одну небольшую заметку и показать, как можно выжать максимум пользы из индикаторов компрометации, отправляемых вам ФСБ и ЦБ. На самом деле ничего сверхестественного и сложного в такой интеграции нет — наши регуляторы используют машинночитаемые и стандартизованные во всем мире форматы индикаторов компрометации (я боюсь представить, что будет, если хеши для вредоносных семплов будут рассылаться по стандарту ГОСТ Р 34.11-2012, а не MD5/SHA1/SHA256), но пока не предоставляют API для автоматизации работы с ними. В любом случае их не так сложно использовать в Cisco Threat Response. Чтобы не скриншотить эту процедуру, а показать ее в динамике, я записал небольшое видео, которое демонстрирует на реальном примере с атакой на уязвимый протокол RDP как просто организовать взаимодействие ГосСОПКА с решениями Cisco по безопасности.

Ровно ту же саму процедуру можно проделать и с любым иным источником Threat Intelligence — BI.ZONE, Лаборатория Касперского, Group-IB, Anomali, Cisco Talos и т.д. Вот небольшой анимированный ролик о том, как это делается с US-CERT.

Проведя расследование и выявив в своей сети следы несанкционированной активности, перед нами встает задача ее оперативного блокирования, для чего необходимо внести соответствующие правила в средства защиты, работающие на узлах, на границах, в облаках. Cisco Threat Response это тоже может сделать.

Но насколько выгодно нам использовать Cisco Threat Response для проведения расследования инцидентов? Не проще ли задействовать те же самые решения, с которыми CTR работает, — AMP for Endpoints, E-mail Security Appliance, Cisco Firepower и т.п., но без CTR? Зачем нам еще одна дополнительная система? Я попробовал провести процедуру расследования на каждом из этих решений и получил интересные цифры, которые говорят сами за себя.

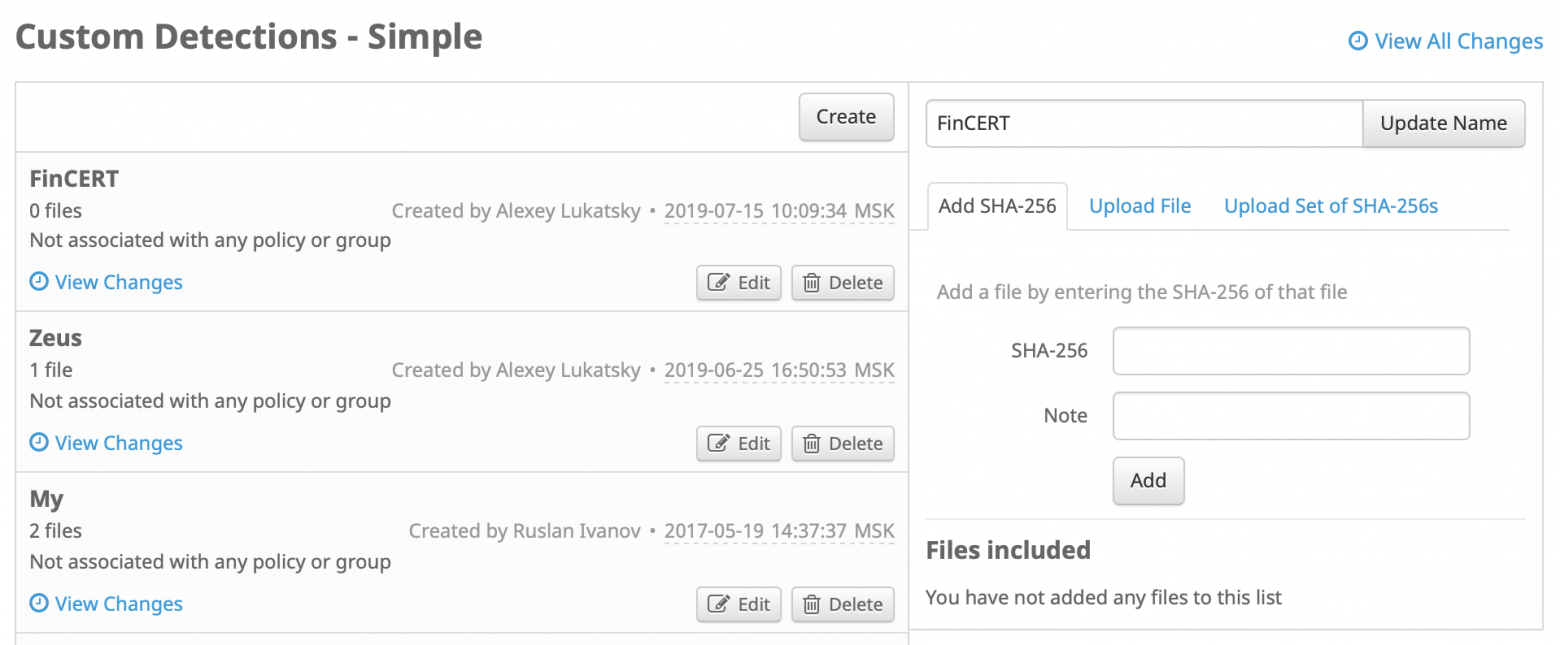

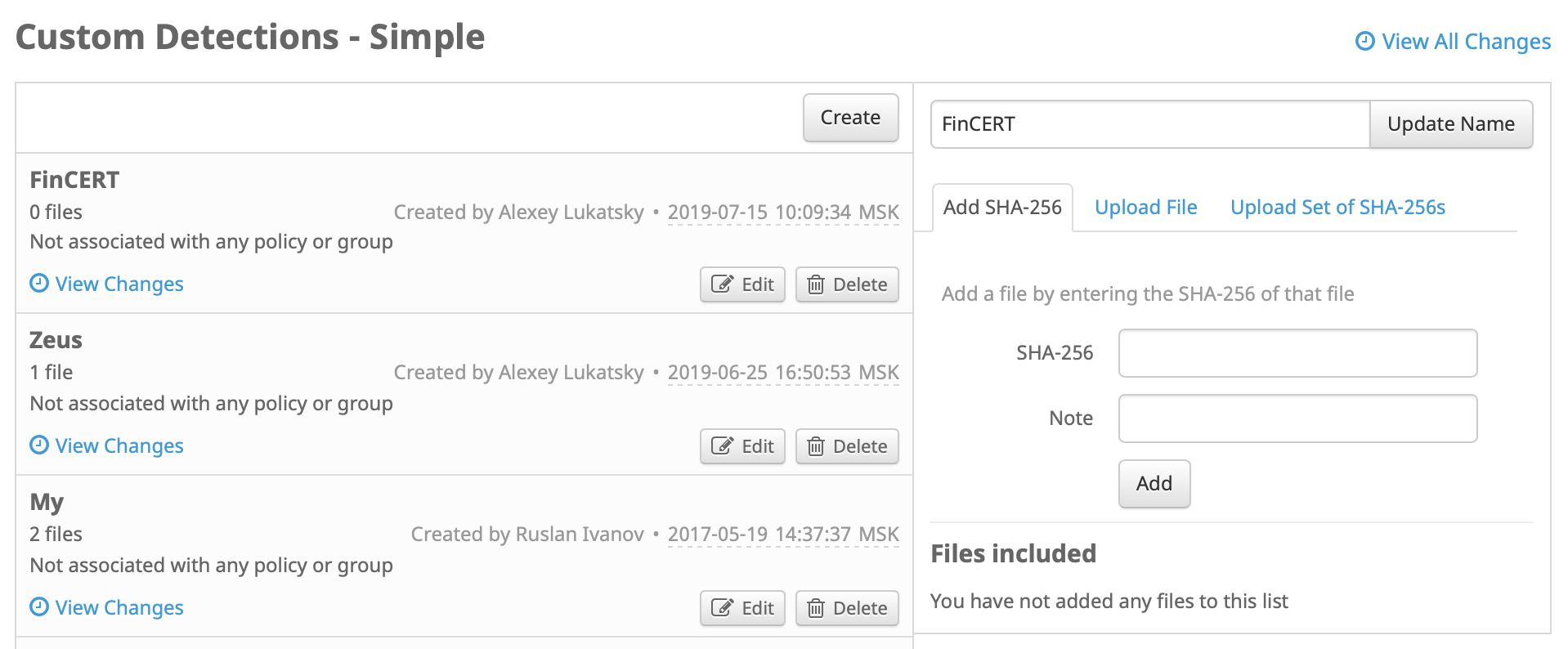

Для AMP for Endpoints схожая с CTR процедура расследования занимает не менее 30 секунд. За это время я могу создать нужную мне политику и занести в нее нужные мне индикаторы компрометации, после чего запускаю их поиск в результатах работы Cisco AMP4E.

На самом деле время это займет даже чуть больше, так как оно зависит от числа индикаторов компрометации, которые мне надо задать в интерфейсе консоли управления (или надо заранее подгтовить файлик с индикаторами, который я просто подгружаю к системе).

В случае с Cisco Firepowe NGIPS аналогичная процедура занимает уже не менее 40 секунд (зависит от числа индикаторов компрометации, которые я ищу).

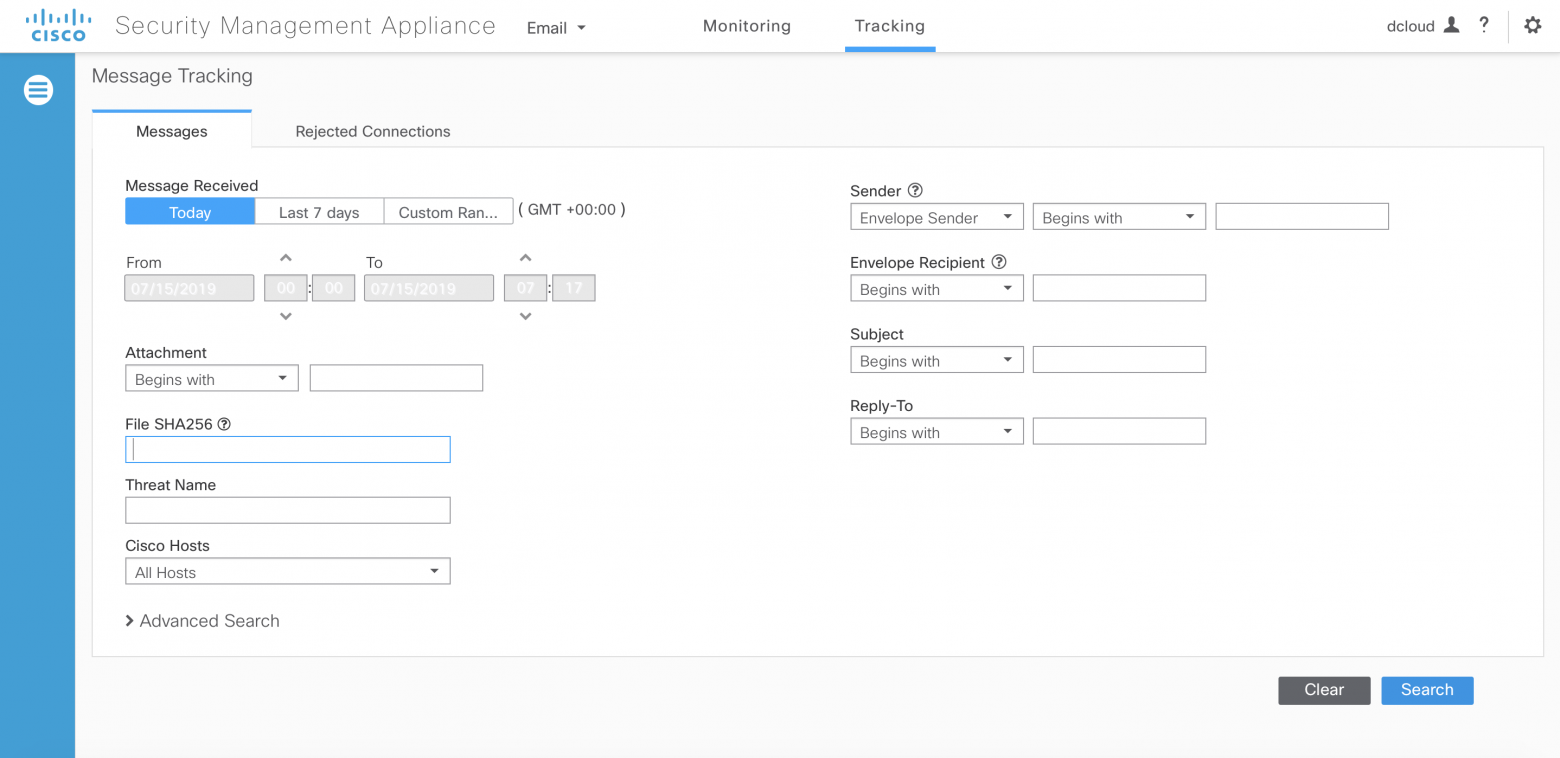

Наконец, в случае с недавно интегрированным с CTR решением по защите электронной почты Cisco E-mail Security, поиск вхождения индикаторов компрометации в почтовых сообщениях через Cisco SMA (Security Management Appliance) занимает не менее 11 секунд, если я вручную задаю значения хешей вредоносных или подозрительных вложений,

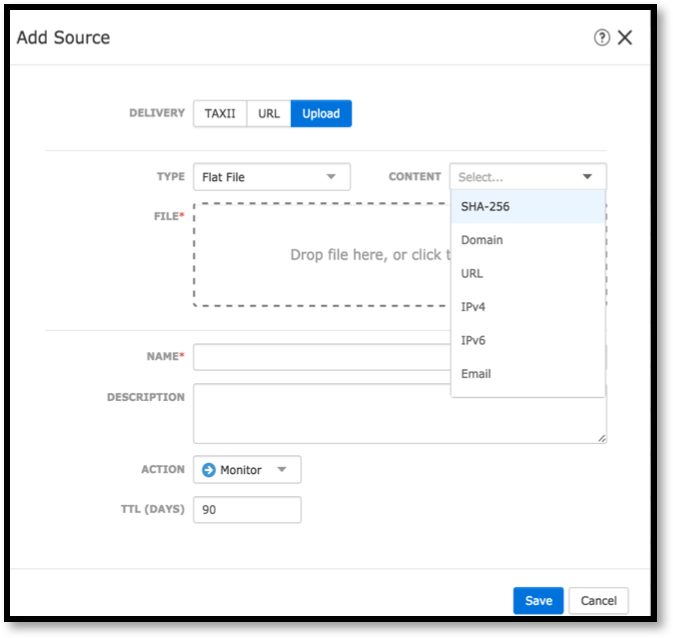

и не менее 18 секунд, если я указываю источник индикаторов компрометации, откуда данные будут подгружаться в автоматическом режиме.

В целом по каждому решению получается не так уж и много, но если я провожу комплексное расследование сразу в нескольких продуктах и по разнотипным индикаторам, то мне понадобится не менее 120 секунд. Если еще раз посмотреть видео, то вы увидите, что в случае с использованием Cisco Threat Respone время на расследование займет всего 10 секунд. И это время почти не зависит от числа искомых индикаторов. Двенадцатикратный выигрыш по времени и отсутствие мороки с подготовкой индикаторов компрометации для загрузки в систему — просто копируем все, что нам нужно, в буфер обмена (или в плагин Casebook для браузера) и вставляем затем в CTR. Так что если перед вами стоит задача оперативного расследование инцидентов, то бесплатный Cisco Threat Respone позволяет это решить более чем эффективно.

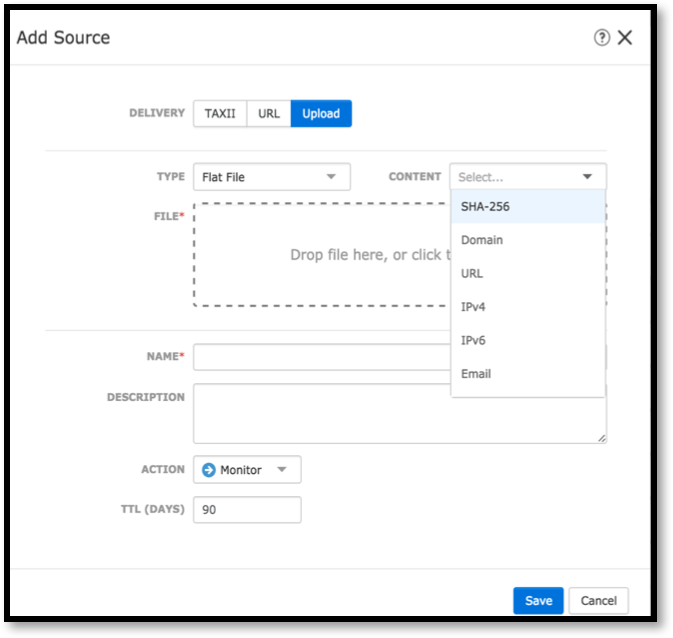

Это только один из примеров интеграции решений Cisco с государственными системами Threat Intelligence. На самом деле их больше. Например, мы можем автоматизировать не только процесс расследования инцидентов, но и автоматического блокирования тех артефактов, которые мы получаем от ГосСОПКИ или ФинЦЕРТ — достаточно задействовать API, которые есть, например, в Cisco AMP for Endpoints или Cisco Firepower. Правда, делать это (автоматически блокировать) надо с осторожностью.

Ровно ту же саму процедуру можно проделать и с любым иным источником Threat Intelligence — BI.ZONE, Лаборатория Касперского, Group-IB, Anomali, Cisco Talos и т.д. Вот небольшой анимированный ролик о том, как это делается с US-CERT.

Проведя расследование и выявив в своей сети следы несанкционированной активности, перед нами встает задача ее оперативного блокирования, для чего необходимо внести соответствующие правила в средства защиты, работающие на узлах, на границах, в облаках. Cisco Threat Response это тоже может сделать.

Но насколько выгодно нам использовать Cisco Threat Response для проведения расследования инцидентов? Не проще ли задействовать те же самые решения, с которыми CTR работает, — AMP for Endpoints, E-mail Security Appliance, Cisco Firepower и т.п., но без CTR? Зачем нам еще одна дополнительная система? Я попробовал провести процедуру расследования на каждом из этих решений и получил интересные цифры, которые говорят сами за себя.

Для AMP for Endpoints схожая с CTR процедура расследования занимает не менее 30 секунд. За это время я могу создать нужную мне политику и занести в нее нужные мне индикаторы компрометации, после чего запускаю их поиск в результатах работы Cisco AMP4E.

На самом деле время это займет даже чуть больше, так как оно зависит от числа индикаторов компрометации, которые мне надо задать в интерфейсе консоли управления (или надо заранее подгтовить файлик с индикаторами, который я просто подгружаю к системе).

В случае с Cisco Firepowe NGIPS аналогичная процедура занимает уже не менее 40 секунд (зависит от числа индикаторов компрометации, которые я ищу).

Наконец, в случае с недавно интегрированным с CTR решением по защите электронной почты Cisco E-mail Security, поиск вхождения индикаторов компрометации в почтовых сообщениях через Cisco SMA (Security Management Appliance) занимает не менее 11 секунд, если я вручную задаю значения хешей вредоносных или подозрительных вложений,

и не менее 18 секунд, если я указываю источник индикаторов компрометации, откуда данные будут подгружаться в автоматическом режиме.

В целом по каждому решению получается не так уж и много, но если я провожу комплексное расследование сразу в нескольких продуктах и по разнотипным индикаторам, то мне понадобится не менее 120 секунд. Если еще раз посмотреть видео, то вы увидите, что в случае с использованием Cisco Threat Respone время на расследование займет всего 10 секунд. И это время почти не зависит от числа искомых индикаторов. Двенадцатикратный выигрыш по времени и отсутствие мороки с подготовкой индикаторов компрометации для загрузки в систему — просто копируем все, что нам нужно, в буфер обмена (или в плагин Casebook для браузера) и вставляем затем в CTR. Так что если перед вами стоит задача оперативного расследование инцидентов, то бесплатный Cisco Threat Respone позволяет это решить более чем эффективно.

Это только один из примеров интеграции решений Cisco с государственными системами Threat Intelligence. На самом деле их больше. Например, мы можем автоматизировать не только процесс расследования инцидентов, но и автоматического блокирования тех артефактов, которые мы получаем от ГосСОПКИ или ФинЦЕРТ — достаточно задействовать API, которые есть, например, в Cisco AMP for Endpoints или Cisco Firepower. Правда, делать это (автоматически блокировать) надо с осторожностью.