Когда речь заходит об open source проектах, развиваемых компанией Cisco в области кибербезопасности, то большинство специалистов вспоминает только популярный Snort, возможно еще ClamAV, да описанный на страницах Хабра инструмент OpenSOC. На самом деле Cisco, являясь достаточно открытой компаний (у нас куча API для работы с нашими решениями по ИБ), очень активно работает в сообществе open source и предлагает пользователям несколько десятков проектов, из которых немалое количество посвящено кибербезопасности. В этой заметке мне бы хотелось собрать воедино все open source проекты компании Cisco, которые имеют отношение именно к этой теме.

Начать обзор я хотел бы с проектов, которые использует наша служба ИБ для своих внутренних целей, но которыми она поделилась и для широкого круга специалистов:

Гораздо больше open source проектов разработано не службой ИБ Cisco, а нашим исследовательским подразделением Cisco Talos, которые изучает различные угрозы и автоматизирует многие задачи, связанные со сбором доказательств, расследованием, подготовкой индикаторов компрометации и т.д.:

На этом список наших open source проектов в области кибербезопасности можно было бы и завершить, но нет. У нас постоянно появляется что-то новое — то для внутренней деятельности службы ИБ, то для исследований вредоносного кода в рамках Cisco Talos, то для иных проектов, которые ведет Cisco (как пример, joy или TRex). Отслеживать все это можно на наших страницах в Интернет:

Начать обзор я хотел бы с проектов, которые использует наша служба ИБ для своих внутренних целей, но которыми она поделилась и для широкого круга специалистов:

- OpenSOC. Платформа для анализа Big Data с точки зрения кибербезопасности, о которой я уже писал на Хабре.

- GOSINT. Это framework, предназначенный для сбора, обработки, сортировки и экспорта высококачественных индикаторов компрометации. В качестве источников для GOSINT могут использоваться как каналы Twitter, так и различные фиды. Проверка вредоносности индикатора может осуществляться с помощью внешних решений, таких как Cisco Umbrella, ThreatCrowd и VirusTotal. Экспортируются индикаторы в CSV или в CRITs. Более подробно о данном решении можно почитать в нашем блоге.

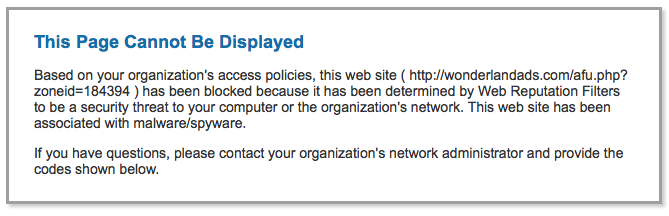

- netsarlacc. Это высокопроизводительная корпоративная заглушка (sinkhole) для HTTP и SMTP, которая может использоваться центрами мониторинга ИБ или службами реагирования на инциденты на предприятии. Этот инструмент работает в паре с существующими в компании средствами блокировки, карантина, captive-порталами, решениями по перенаправлению трафика, например DNS RPZ. В типичном сценарии netsarlacc выступает в качестве IP/CNAME, на который перенаправляется пользователь, попытавшийся попасть куда-то не туда или пытавшийся сделать что-то не то.

- Malspider. Это “паук”, который инспектирует ваши корпоративные Web-сайты и порталы для определения их компрометации. С помощью встроенных алгоритмов и шаблонов Malspider обнаруживает скрытые iframes, скриптовые вставки (injection), раскрытие e-mail и т.п. Помимо поиска скомпрометированных сайтов, Malspider также используется для генерации индикаторов компрометации, которые затем могут использоваться другими решениями по безопасности.

Гораздо больше open source проектов разработано не службой ИБ Cisco, а нашим исследовательским подразделением Cisco Talos, которые изучает различные угрозы и автоматизирует многие задачи, связанные со сбором доказательств, расследованием, подготовкой индикаторов компрометации и т.д.:

- Snort. Постоянно развивающаяся система обнаружения атак и анализа сетевого трафика, ставшая стандартом де-факто в отрасли сетевой безопасности. На ее базе в том числе построено большинство отечественных систем обнаружения атак.

- Daemonlogger. Легкий и быстрый сниффер, а также программный разветвитель (tap), который может применяться для целей мониторинга сетевого трафика.

- joy. Инструмент, который, в отличие от daemonlogger, захватывает не отдельные пакеты и сессии, а сетевые потоки Netflow или IPFIX, который затем можно использовать для мониторинга ИБ или расследования сетевых инцидентов. Мы этот инструмент активно использовали для анализа зашифрованного трафика и поиска в нем следов вредоносного кода без расшифрования.

- TRex. Бесплатный stateful и stateless генератор клиентского и серверного трафика L4-L7, масштабируемый до цифр в 400 Гбит/сек на одном сервере. Данный инструмент может использоваться для тестирования и сравнения различных сетевых решений, включая и область кибербезопасности, — DPI, МСЭ, IPS, NAT, балансировщики нагрузки, кеширующие сервера. Проекты joy и TRex разработаны не Talos’ом, но я их включил в этот список, так как они хорошо ложатся в общую картину.

- TAXII Log Adapter. Проект, который позволяет улучшить работу SIEM (сейчас это Splunk и Arcsight) с сервисами TAXII. Получая от них данные об угрозах, индикаторах компрометации и т.п., адаптер конвертирует их в понимаемые SIEM форматы, например, JSON или CEF.

- ClamAV. Антивирусный движок для обнаружения троянцев, вирусов и иных типов вредоносного кода. Первоначально был разработан для сканирования электронной почты, но как движок может использоваться и в других целях.

- Moflow. Framework, включающий несколько инструментов (FuzzFlow, SliceFlow, ExploitFlow), преднаначенных для поиска и приоритезации уязвимостей в программном обеспечении с помощью генерации различных тестов и анализа ответов на них в контексте ИБ.

- Razorback. Еще один Framework от Talos, представляющий собой распределенный движок для обнаружения атак на клиентских узлах.

- PE-Sig. Инструмент, позволяющий автоматизировать процесс анализа PE-секций исполняемых файлов и генерации сигнатур для известных паковщиков исполняемого кода, которые затем могут загружаться в различные средства анализа вредоносного кода, например, в ClamAV.

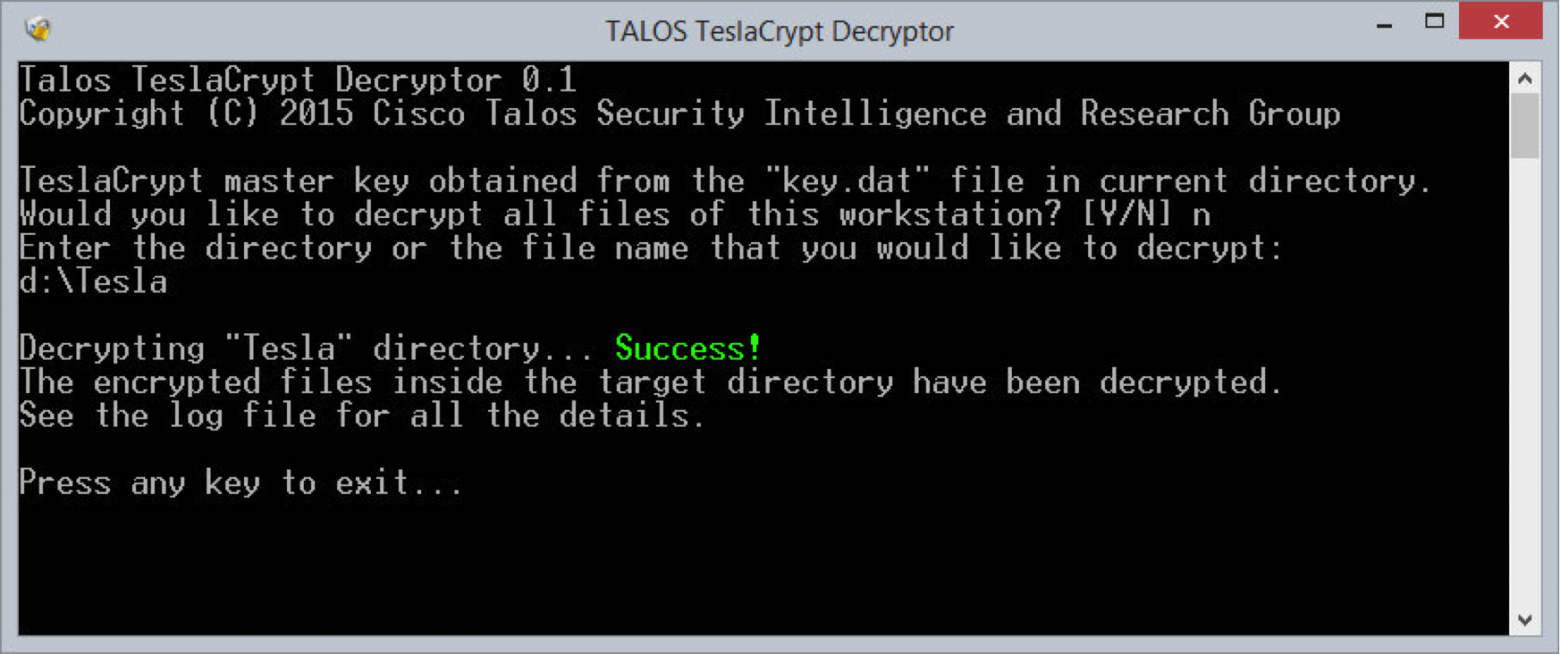

- TeslaCrypt Decryption Tool. Утилита командной строки, позволяющая расшифровывать файлы, зашифрованные вымогательским ПО TeslaCrypt. Более подробно о данном решении можно почитать в нашем блоге.

- Synful Knock Scanner. Сетевой сканер, идентифицирующий маршрутизаторы, зараженные вредоносным кодом SYNFul Knock.

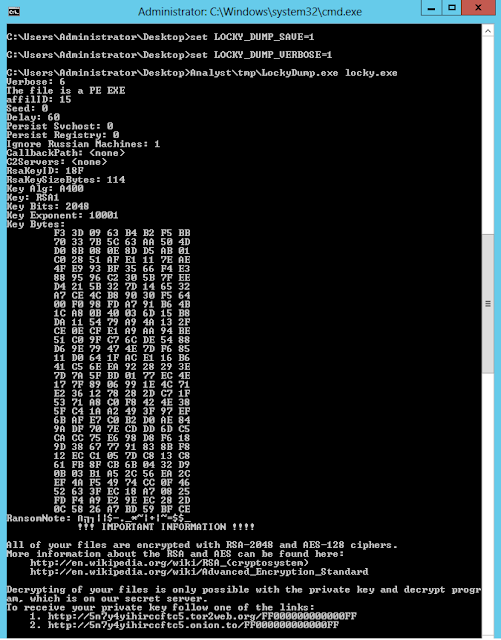

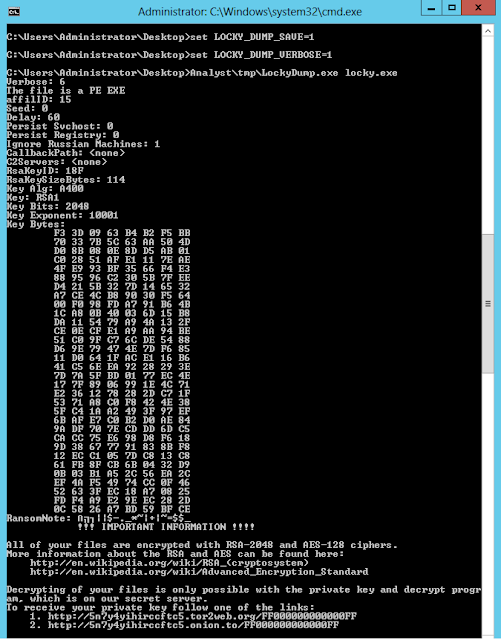

- LockyDump. Утилита, позволяющая вытаскивать конфигурационные параметры из всех известных модификаций вредоносного кода Locky. Более подробно о данном решении можно почитать в нашем блоге.

- MBR Filter. Простейшая утилита, препятствующая записи в MBR (Master Boot Record). Более подробно о данном решении можно почитать в нашем блоге.

- FreeSentry. Плагин для компилятора LLVM, который усложняет эксплуатацию некоторых типов уязвимостей, например, некоторых классов RCE. Более подробно о данном решении можно почитать в нашем блоге.

- FIRST. Инструмент Function Identification and Recover Signature Tool — это плагин для IDA Pro, позволяющий реверс-инженерам проводить более быстро и просто статический анализ. Более подробно о данном решении можно почитать в нашем блоге.

- Flokibot. Набор скриптов для автоматизации анализа вредоносного кода Flokibot, базирующегося на том же коде, что и известный вредонос Zeus. Более подробно о данном решении можно почитать в нашем блоге.

- ROPMEMU. Инструмент, в том числе и как плагин для Volatility, для анализа сложных атак, использующих повторное использование кода. Более подробно о данном решении можно почитать в нашем блоге.

- BASS. Automated Signature Synthesizer — framework для автоматической генерации антивирусных сигнатур на базе имеющихся семплов. В отличие от сигнатур на базе хэшей, BASS генерит сигнатуры на базе шаблонов, высвобождая время и ресурсы вирусных аналитиков и реверс-инженеров. Более подробно о данном решении можно почитать в нашем блоге.

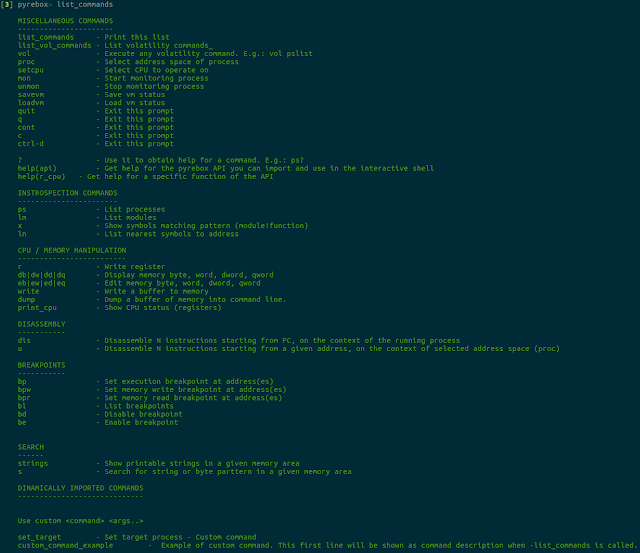

- PyREBox. Это базирующаяся на QEMU, Python-песочница для реверс-инжиниринга. Более подробно о данном решении можно почитать в нашем блоге.

- File2pcap. Эта утилита позволяет любой входной файл конвертировать в pcap, в котором исходный файл в виде аттача передается через HTTP/HTTP2/FTP/SMTP/IMAP/POP3. Более подробно о данном решении можно почитать в нашем блоге.

- Mutiny Fuzzer. Это сетевой фаззер, который позволяет записывать легитимный трафик (например, запрос браузера) в виде pcap и затем многократно отправлять его на целевой хост, модифицируя по необходимости параметры трафика и изучая ответное поведение узла. Более подробно о данном решении можно почитать в нашем блоге.

- Decept. Сетевой прокси, написанный на Python и поддерживающий TCP, SSL, UDP, Unix Sockets, Raw Sockets, IPv6 (и их любые комбинации). Позволяет записывать трафик в формате .pcap или .fuzzer (для интеграции с Mutiny Fuzzer) для его анализа, перезаписи на лету и т.п. Более подробно о данном решении можно почитать в нашем блоге.

На этом список наших open source проектов в области кибербезопасности можно было бы и завершить, но нет. У нас постоянно появляется что-то новое — то для внутренней деятельности службы ИБ, то для исследований вредоносного кода в рамках Cisco Talos, то для иных проектов, которые ведет Cisco (как пример, joy или TRex). Отслеживать все это можно на наших страницах в Интернет: