Утечки данных — больной вопрос для службы безопасности. А сейчас, когда большинство работает из дома, опасность утечек оказывается намного выше. Именно поэтому известные киберпреступные группы уделяют повышенное внимание устаревшим и недостаточно защищенным протоколам удаленного доступа. И, что интересно, все больше утечек данных на сегодняшний день связано с Ransomware. Как, почему и каким образом — читайте под катом.

Начнем с того, что разработка и распространение программ-вымогателей — сам по себе очень прибыльный преступный бизнес. Например, по оценкам американского ФБР, группа Sodinokibi на протяжении прошлого года зарабатывала примерно $1 миллион в месяц. А злоумышленники, использовавшие Ryuk, получали еще больше — в начале деятельности группировки их доходы составляли до $3 миллионов в месяц. Так что не удивительно, что многие директора по информационной безопасности (CISO) отмечают программы-вымогатели как один из пяти основных рисков для бизнеса.

Центр безопасности Acronis Cyber Protection Operation Center (CPOC), расположенный в Сингапуре, подтверждает активизацию киберпреступности в области Ransomware. Во второй половине мая по всему миру было заблокировано на 20% больше программ-вымогателей, чем обычно. После небольшого спада сейчас, в июне, мы снова наблюдаем рост активности. И для этого есть сразу несколько причин.

Попасть на компьютер жертвы

Технологии защиты развиваются, и злоумышленникам приходится несколько менять свою тактику, чтобы попасть на конкретную систему. Целевые атаки Ransomware по-прежнему распространяются при помощи хорошо продуманных фишинговых писем (тут дело не обходится без социальной инженерии). Однако в последнее время разработчики вредоносного ПО уделяют много внимания именно удаленным сотрудникам. Чтобы атаковать их, можно найти плохо защищенные сервисы удаленного доступа, например, RDP, или VPN-серверы с уязвимостями.

Этим они и занимаются. В даркнете появились даже сервисы ransomware-as-a-service, которые предоставляют все необходимое, чтобы атаковать выбранную организацию или человека.

Злоумышленники ищут любые способы проникнуть в корпоративную сеть и расширить спектр атаки. Так, популярным направлением стали попытки заразить сети сервис-провайдеров. Поскольку облачные услуги сегодня только набирают популярность, заражение популярного сервиса позволяет атаковать сразу десятки или даже сотни жертв за один раз.

В случае взлома веб-консолей управления системами безопасности или резервного копирования, атакующие могут отключить защиту, удалить резервные копии, а также обеспечить своему вредоносному ПО развертывание по всей организации. Кстати, именно поэтому эксперты рекомендуют тщательно защищать все сервисные учетные записи при помощи многофакторной авторизации. Например, все облачные сервисы Acronis позволяют установить двойную защиту, потому что в случае компрометации пароля, злоумышленники могут свести на нет все преимущества от использования комплексной системы киберзащиты.

Расширение спектра атаки

Когда заветная цель достигнута, и вредоносное ПО уже находится внутри корпоративной сети, для дальнейшего распространения, как правило, используются вполне типовые тактики. Злоумышленники изучают ситуацию и стремятся преодолеть те барьеры, которые созданы внутри компании для противодействия угрозам. Эта часть атаки может происходить в ручном режиме (ведь если они уже попали в сеть, значит наживка на крючке»!). Для этого используются уже хорошо известные инструменты, такие как PowerShell, WMI PsExec, а также более новый эмулятор Cobalt Strike и другие утилиты. Некоторые криминальные группы целенаправленно атакуют менеджеры паролей, чтобы проникнуть глубже в корпоративную сеть. А такое вредоносное ПО как Ragnar недавно было замечено в полностью закрытом образе виртуальной машины VirtualBox, которая помогает скрывать присутствие постороннего ПО на машине.

Таким образом, попадая в корпоративную сеть, вредоносное ПО старается проверить уровень доступа пользователя и применить украденные пароли. Такие утилиты как Mimikatz и Bloodhound & Co. помогают взламывать учетные записи администраторов доменов. И только тогда, когда атакующий считает возможности распространения исчерпанными, на клиентские системы загружается непосредственно программа-вымогатель.

Ransomware как прикрытие

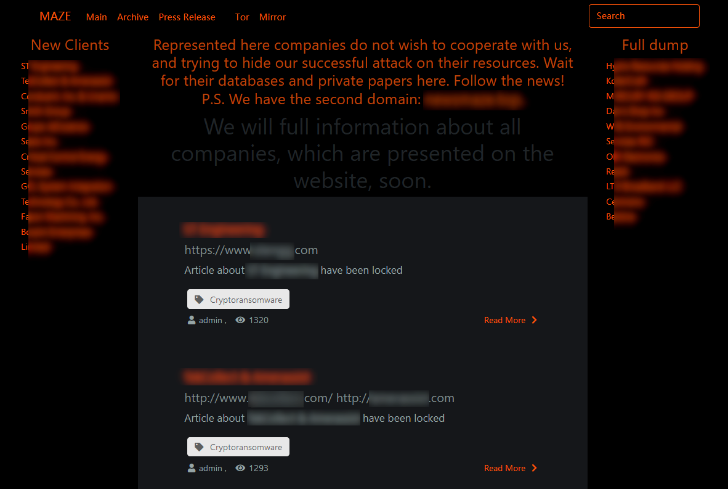

Учитывая серьезность угрозы потери данных, с каждым годом все больше компаний воплощают в жизнь так называемый «Disaster recovery plan». Благодаря этому они не очень-то беспокояться о зашифрованных данных, и в случае атаки Ransomware не начинают собирать выкуп, а запускают процесс восстановления. Но и злоумышленники не спят. Под прикрытием Ransomware происходит массовая кража данных. Первыми применять массово такую тактику начали Maze еще в 2019 году, хотя и другие группы периодически комбинировали атаки. Теперь же кражей данных параллельно с шифрованием занимаются как минимум Sodinokibi, Netfilm, Nemty, Netwalker, Ragnar, Psya, DoppelPaymer, CLOP, AKO и Sekhmet.

Иногда злоумышленникам удается выкачать из компании десятки терабайт данных, которые могли быть обнаружены средствами сетевого мониторинга (если бы они были установлены и настроены). Ведь чаще всего передача данных происходит просто при помощи FTP, Putty, WinSCP или скриптов PowerShell. Для преодоления DLP и систем сетевого мониторинга данные можно зашифровать или отправить как архив с паролем, и это новый вызов для служб безопасности, которым нужно проверять исходящий трафик на наличие подобных файлов.

Изучение поведения infostealer’ов показывает, что злоумышленники не собирают все подряд — их интересуют именно финансовые отчеты, клиентские базы, персональные данные сотрудников и клиентов, контракты, записи, юридические документы. Вредоносное ПО сканирует диски в поиске любой информации, которая теоретически могла бы быть использована для шантажа.

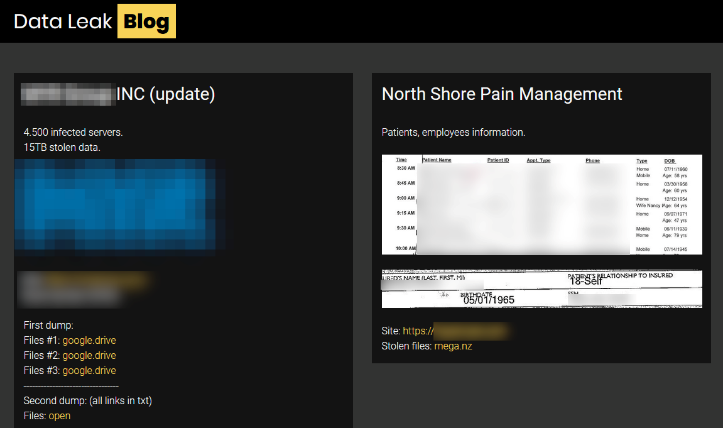

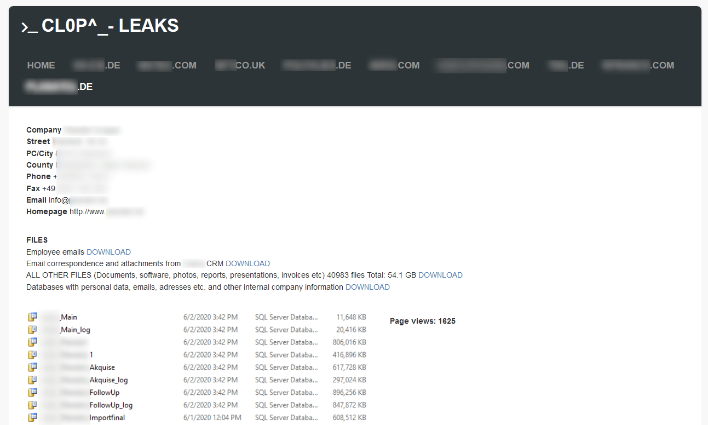

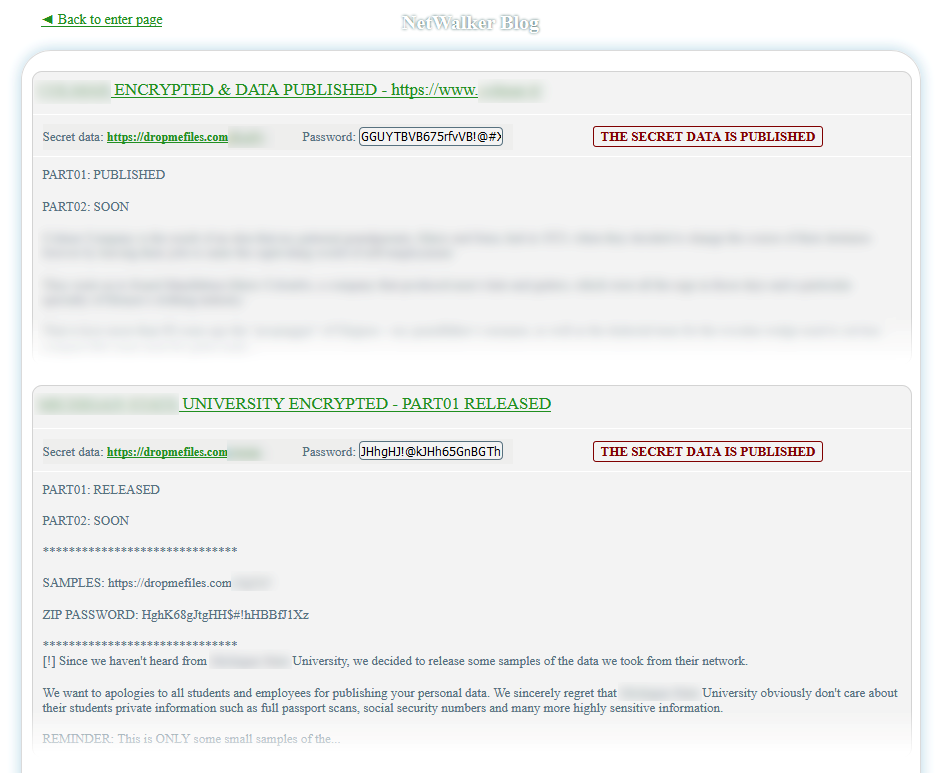

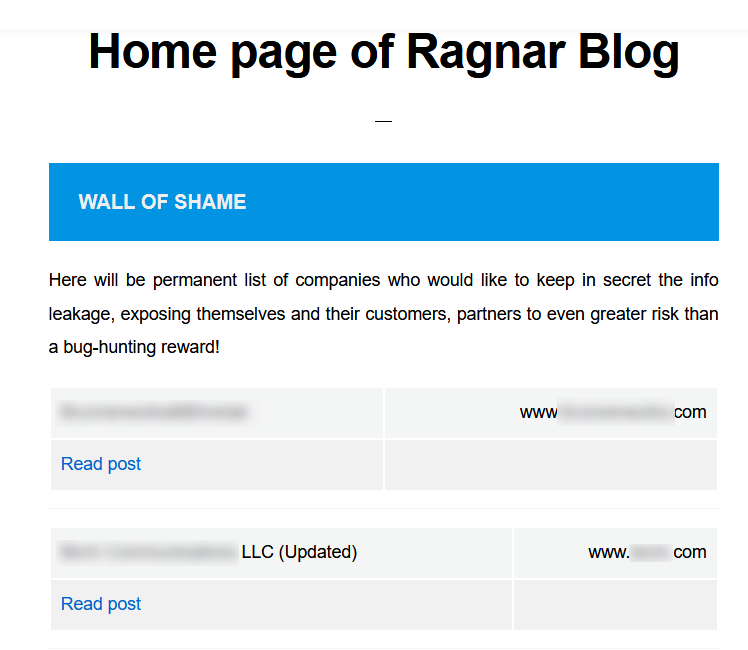

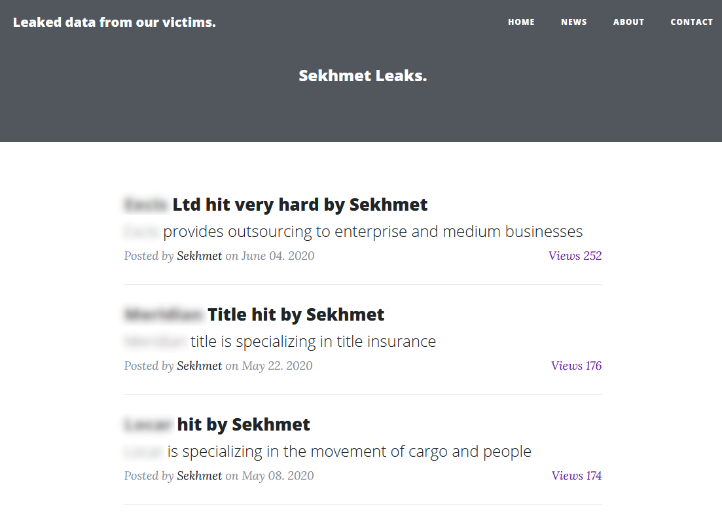

Если подобная атака прошла успешно, обычно злоумышленники публикуют небольшой тизер, показывая несколько документов в подтверждение, что данные утекли из организации. А некоторые группы публикуют вообще весь набор данных на своем сайте, если время выплаты выкупа уже вышло. Чтобы избежать блокировки и обеспечить широкий охват, данные публикуют в том числе в сети TOR.

Еще один способ монетизации — продажа данных. Например, Sodinokibi недавно объявили о проведении открытых аукционов, на которых данные достаются участнику, сделавшему самую высокую ставку. Стартовая цена таких торгов составляет $50-100K в зависимости от качества и содержания данных. Например, набор из 10 000 записей о потоках наличности, конфиденциальных бизнес-данных и отсканированных водительских прав продавались по цене от $100 000. А за $50 000 можно было купить более 20 000 финансовых документов плюс три базы данных с бухгалтерскими файлами и клиентскими данными.

Сайты, на которых публикуются утечки, бывают самыми разными. Это может быть простая страница, на которую попросту выложили все украденное, а бывают и более сложные структуры с разделами и возможностью покупки. Но главное, что все они служат одной цели — повысить шансы атакующих на получение реальных денег. Если же эта бизнес-модель покажет хорошие результаты для злоумышленников, можно не сомневаться, что подобных сайтов станет еще больше, а техники кражи и монетизации корпоративных данных будут расширены дополнительно.

Вот так выглядят актуальные сайты, на которых публикуются утечки данных:

Что делать с новыми атаками

Основной вызов для служб безопасности в этих условиях заключается в том, что в последнее время все больше инцидентов, связанных с Ransomware, оказываются просто методом отвлечения от кражи данных. Злоумышленники уже не делают ставку только на шифрование серверов. Наоборот, основной целью оказывается организация утечки, пока вы боретесь с шифровальщиками.

Таким образом, использование одной только системы резервного копирования даже с хорошим планом восстановления оказывается недостаточно для противодействия многослойным угрозам. Нет, конечно, без резервных копий тоже не обойтись, ведь злоумышленники обязательно попробуют что-нибудь зашифровать и попросят выкуп. Речь идет скорее о том, что теперь каждая атака с использованием Ransomware должна рассматриваться как повод для всестороннего анализа трафика и запуска расследования возможной атаки. А также следует подумать о дополнительных средствах безопасности, которые могли бы:

Начнем с того, что разработка и распространение программ-вымогателей — сам по себе очень прибыльный преступный бизнес. Например, по оценкам американского ФБР, группа Sodinokibi на протяжении прошлого года зарабатывала примерно $1 миллион в месяц. А злоумышленники, использовавшие Ryuk, получали еще больше — в начале деятельности группировки их доходы составляли до $3 миллионов в месяц. Так что не удивительно, что многие директора по информационной безопасности (CISO) отмечают программы-вымогатели как один из пяти основных рисков для бизнеса.

Центр безопасности Acronis Cyber Protection Operation Center (CPOC), расположенный в Сингапуре, подтверждает активизацию киберпреступности в области Ransomware. Во второй половине мая по всему миру было заблокировано на 20% больше программ-вымогателей, чем обычно. После небольшого спада сейчас, в июне, мы снова наблюдаем рост активности. И для этого есть сразу несколько причин.

Попасть на компьютер жертвы

Технологии защиты развиваются, и злоумышленникам приходится несколько менять свою тактику, чтобы попасть на конкретную систему. Целевые атаки Ransomware по-прежнему распространяются при помощи хорошо продуманных фишинговых писем (тут дело не обходится без социальной инженерии). Однако в последнее время разработчики вредоносного ПО уделяют много внимания именно удаленным сотрудникам. Чтобы атаковать их, можно найти плохо защищенные сервисы удаленного доступа, например, RDP, или VPN-серверы с уязвимостями.

Этим они и занимаются. В даркнете появились даже сервисы ransomware-as-a-service, которые предоставляют все необходимое, чтобы атаковать выбранную организацию или человека.

Злоумышленники ищут любые способы проникнуть в корпоративную сеть и расширить спектр атаки. Так, популярным направлением стали попытки заразить сети сервис-провайдеров. Поскольку облачные услуги сегодня только набирают популярность, заражение популярного сервиса позволяет атаковать сразу десятки или даже сотни жертв за один раз.

В случае взлома веб-консолей управления системами безопасности или резервного копирования, атакующие могут отключить защиту, удалить резервные копии, а также обеспечить своему вредоносному ПО развертывание по всей организации. Кстати, именно поэтому эксперты рекомендуют тщательно защищать все сервисные учетные записи при помощи многофакторной авторизации. Например, все облачные сервисы Acronis позволяют установить двойную защиту, потому что в случае компрометации пароля, злоумышленники могут свести на нет все преимущества от использования комплексной системы киберзащиты.

Расширение спектра атаки

Когда заветная цель достигнута, и вредоносное ПО уже находится внутри корпоративной сети, для дальнейшего распространения, как правило, используются вполне типовые тактики. Злоумышленники изучают ситуацию и стремятся преодолеть те барьеры, которые созданы внутри компании для противодействия угрозам. Эта часть атаки может происходить в ручном режиме (ведь если они уже попали в сеть, значит наживка на крючке»!). Для этого используются уже хорошо известные инструменты, такие как PowerShell, WMI PsExec, а также более новый эмулятор Cobalt Strike и другие утилиты. Некоторые криминальные группы целенаправленно атакуют менеджеры паролей, чтобы проникнуть глубже в корпоративную сеть. А такое вредоносное ПО как Ragnar недавно было замечено в полностью закрытом образе виртуальной машины VirtualBox, которая помогает скрывать присутствие постороннего ПО на машине.

Таким образом, попадая в корпоративную сеть, вредоносное ПО старается проверить уровень доступа пользователя и применить украденные пароли. Такие утилиты как Mimikatz и Bloodhound & Co. помогают взламывать учетные записи администраторов доменов. И только тогда, когда атакующий считает возможности распространения исчерпанными, на клиентские системы загружается непосредственно программа-вымогатель.

Ransomware как прикрытие

Учитывая серьезность угрозы потери данных, с каждым годом все больше компаний воплощают в жизнь так называемый «Disaster recovery plan». Благодаря этому они не очень-то беспокояться о зашифрованных данных, и в случае атаки Ransomware не начинают собирать выкуп, а запускают процесс восстановления. Но и злоумышленники не спят. Под прикрытием Ransomware происходит массовая кража данных. Первыми применять массово такую тактику начали Maze еще в 2019 году, хотя и другие группы периодически комбинировали атаки. Теперь же кражей данных параллельно с шифрованием занимаются как минимум Sodinokibi, Netfilm, Nemty, Netwalker, Ragnar, Psya, DoppelPaymer, CLOP, AKO и Sekhmet.

Иногда злоумышленникам удается выкачать из компании десятки терабайт данных, которые могли быть обнаружены средствами сетевого мониторинга (если бы они были установлены и настроены). Ведь чаще всего передача данных происходит просто при помощи FTP, Putty, WinSCP или скриптов PowerShell. Для преодоления DLP и систем сетевого мониторинга данные можно зашифровать или отправить как архив с паролем, и это новый вызов для служб безопасности, которым нужно проверять исходящий трафик на наличие подобных файлов.

Изучение поведения infostealer’ов показывает, что злоумышленники не собирают все подряд — их интересуют именно финансовые отчеты, клиентские базы, персональные данные сотрудников и клиентов, контракты, записи, юридические документы. Вредоносное ПО сканирует диски в поиске любой информации, которая теоретически могла бы быть использована для шантажа.

Если подобная атака прошла успешно, обычно злоумышленники публикуют небольшой тизер, показывая несколько документов в подтверждение, что данные утекли из организации. А некоторые группы публикуют вообще весь набор данных на своем сайте, если время выплаты выкупа уже вышло. Чтобы избежать блокировки и обеспечить широкий охват, данные публикуют в том числе в сети TOR.

Еще один способ монетизации — продажа данных. Например, Sodinokibi недавно объявили о проведении открытых аукционов, на которых данные достаются участнику, сделавшему самую высокую ставку. Стартовая цена таких торгов составляет $50-100K в зависимости от качества и содержания данных. Например, набор из 10 000 записей о потоках наличности, конфиденциальных бизнес-данных и отсканированных водительских прав продавались по цене от $100 000. А за $50 000 можно было купить более 20 000 финансовых документов плюс три базы данных с бухгалтерскими файлами и клиентскими данными.

Сайты, на которых публикуются утечки, бывают самыми разными. Это может быть простая страница, на которую попросту выложили все украденное, а бывают и более сложные структуры с разделами и возможностью покупки. Но главное, что все они служат одной цели — повысить шансы атакующих на получение реальных денег. Если же эта бизнес-модель покажет хорошие результаты для злоумышленников, можно не сомневаться, что подобных сайтов станет еще больше, а техники кражи и монетизации корпоративных данных будут расширены дополнительно.

Вот так выглядят актуальные сайты, на которых публикуются утечки данных:

Что делать с новыми атаками

Основной вызов для служб безопасности в этих условиях заключается в том, что в последнее время все больше инцидентов, связанных с Ransomware, оказываются просто методом отвлечения от кражи данных. Злоумышленники уже не делают ставку только на шифрование серверов. Наоборот, основной целью оказывается организация утечки, пока вы боретесь с шифровальщиками.

Таким образом, использование одной только системы резервного копирования даже с хорошим планом восстановления оказывается недостаточно для противодействия многослойным угрозам. Нет, конечно, без резервных копий тоже не обойтись, ведь злоумышленники обязательно попробуют что-нибудь зашифровать и попросят выкуп. Речь идет скорее о том, что теперь каждая атака с использованием Ransomware должна рассматриваться как повод для всестороннего анализа трафика и запуска расследования возможной атаки. А также следует подумать о дополнительных средствах безопасности, которые могли бы:

- Быстро обнаруживать атаки и анализировать нетипичную активность в сети с использованием ИИ

- Моментально восстанавливать системы в случае атак Ransomware нулевого дня, чтобы вы могли отслеживать сетевую активность

- Блокировать распространение классического вредоносного ПО и новых видов атак в корпоративной сети

- Анализировать ПО и системы (в том числе удаленного доступа) на наличие актуальных уязвимостей и эксплойтов

- Препятствовать передаче неопознанной информации за пределы корпоративного периметра

Only registered users can participate in poll. Log in, please.

Вы когда-нибудь анализировали фоновую активность во время атаки Ransomware?

30% Да3

70% Нет7

10 users voted. 4 users abstained.