C помощью эксперта «Лаборатории Касперского» разбираемся, какой набор инструментов должен иметь в своем арсенале современный специалист по ИБ. От каких угроз и с помощью каких технологий надо защищаться. Говорим о тенденциях в сфере ИБ, о механизмах работы некоторых продуктов «Лаборатории Касперского» и немного заглядываем в будущее.

Сегодня массовые атаки и различные «выбросы» в сеть уже воспринимаются как нечто обыденное, а купить вредонос в DarkNet или заказать DDOS можно недорого и без особых проблем. Как итог — появляются примеры, как школьники, заплатив небольшие деньги, «дидосят» электронный дневник.

С другой стороны, киберпреступники стали более избирательными и всесторонне исследуют цель, прежде чем целенаправленно атаковать ее.

У «Лаборатории Касперского» есть статистика: с 1986 по 2016 годы было разработано около 1 млн зловредов. За последние два года ситуация изменилась: еженедельно в базах фиксируется 2 млн новых зловредов массового поражения, которые выбрасываются в сеть.

Какие же инструменты приходят на помощь специалистам по безопасности, когда вариант «лучшая защита — это нападение» не уместен?

Начнем с рабочей станции

Капитанская вещь, но: для защиты рабочей станции как минимум необходимо использовать всем давно знакомый антивирус. Впрочем, благодаря политике Microsoft, он сейчас есть на каждой машине с Windows. В пик роста кибератак и удивительной находчивости хакеров многие считают, что антивирус работает лишь как плацебо: поставил его на машину и спи себе спокойно.

Ну а если какая-то зловреда таки просочится через такую «лжезащиту», восстановим машину из бэкапа у хороших админов он же всегда есть, поругаем создателя антивируса, еще пару дней плохого настроения от воспоминаний, и все проблемы уйдут. Правда, бывают случаи, когда зараженная машина наносит заметный ущерб коммерческой деятельности.

Эксперт «Лаборатории Касперского»:

На сегодняшний момент классический антивирус, который сигнатурно проверяет файлы, действительно не эффективен. Злоумышленники стали активнее и умнее. Поэтому для защиты рабочих станций нужно использовать продукт, совмещающий в себе как классический антивирус, так и разнообразные варианты поиска вредоноса, например, по поведению.

Не стоит забывать о таких важных вещах, как мониторинг уязвимости в программах на всех машинах предприятия, антивирусные проверки файлов в оперативной памяти и на флешках, проверку почтового и веб-трафика.

Кроме того, очень полезна централизованная консоль управления, где можно мониторить все машины компании, видеть угрозы, вести статистику и выполнять задачи удаленного администрирования. Она просто необходима для распределенных организаций. У многих компаний есть соответствующие решения. В той же «Лаборатории Касперского» оно называется Kaspersky Endpoint Security для бизнеса.

Виртуалки

Многие организации переводят свои мощности на виртуальные машины. В данном случае виртуальную среду тоже необходимо как-то защищать. Можно, конечно, поставить защиту на каждую такую машину, но так как обычно виртуалкам выделяется мало ресурсов, то хорошо бы строить защиту виртуальный среды с отдельной виртуальной машины. Выделенная машина обрабатывает все данные, а на рабочие виртуалки устанавливаться только агент, который не дает большой нагрузки.

Можно также использовать агентское решение, доступное только для VMware. В этом случае агент не устанавливается на виртуальную машину, а осуществляет защиту и проверяет машины на наличие угроз через гипервизор. Именно такая схема реализована в том же Kaspersky Security для виртуальных и облачных сред.

Эксперт «Лаборатории Касперского»:

Все большую популярность набирают гибридные инфраструктуры: когда часть серверов в облаке и часть на земле. Для построения такой инфраструктуры можно использовать Microsoft Azure. Что касается защиты, то у «Лаборатории Касперского» есть подходящее решение — Kaspersky Cloud Security.

Я тучка, тучка, тучка, я вовсе не 0LzQtdC00LLQtdC00Yw=

Шифрование — важная часть информационной безопасности. Сотрудники компании для мобильности часто используют ноутбуки, которые можно потерять и легко украсть. Поэтому для защиты конфиденциальных данных необходимо шифровать не только конечные устройства, но и дисковое пространство, а также почтовый и веб-трафик, каналы связи. Для шифрования трафика можно использовать продукты от Cisco, OpenVPN, VipNet, Континента. У «Лаборатории Касперского» на этот случай есть Kaspersky Secure Mail Gateway, который помимо защитных функций (антивирус/антиспам/антифишинг), позволяет шифровать почтовый трафик и принимать только шифрованный трафик с валидным сертификатом.

Защита периметра

Межсетевой экран — необходимая вещь для организаций с внешними сервисами. Классический firewall осуществляет фильтрацию пакетов по параметрам на первых уровнях. Но сегодня гораздо эффективнее использовать application firewall, который действует на уровне приложений модели OSI. Он умеет фильтровать пакеты на первых уровнях и позволяет разрешать прохождение определенного протокола через определенный порт, например, чтобы по 443 порту ходил только https траффик.

Эксперт «Лаборатории Касперского»:

Если злоумышленник пробрался во внутрь сети и на 443-й повесил ssh, а потом пошел на другую машину и с нее хочет подключится и выполнить вредоносные действия, то у него ничего не выйдет. В случае использования классического firewall — по 443 порту можно делать все, что хотите. В качестве open source варианта для создания firewall можно рассмотреть pfSense, который, кроме основных функций, предоставляет возможности по маршрутизации и балансировке трафика.

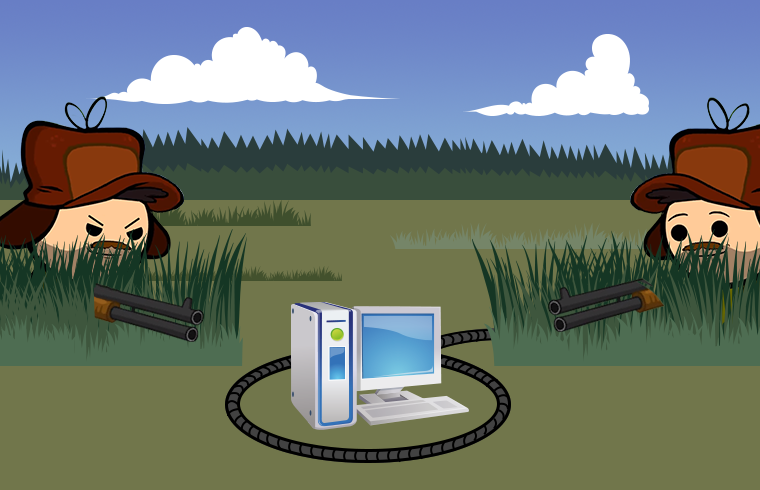

Когда DoS — не древняя операционка

DDOS — штука неприятная. К тому же если конкуренты решили вывести ваш сайт из строя в самое неподходящее время, то атака может вылиться в большие потери.

Эксперт «Лаборатории Касперского»:

На этот случай многие вендоры готовы предоставить свое решение. Наш Kaspersky DDoS Protection, например, работает следующим образом: трафик проходит через центры очистки «Лаборатории Касперского» и только после этого попадает на веб-сервер клиента. Центр очистки выявляет DDoS-атаку на уровне приложений модели OSI и в шифрованном https-трафике, что не предоставляет, например, стандартная защита от провайдера. Затем убирает всю нагрузку, вызванную DDoS, и на сервера компании отдает уже чистый трафик.

Есть второй вариант работы, когда «Лаборатория Касперского», через средства мониторинга, контролирует назревающую DDoS-атаку и сообщает о ней заказчику, а заказчик принимает решение прогонять свой трафик в данный момент через центры очистки или нет.

«В списках не значился»

В принципе, все названные выше решения позволяют защититься от 99% вредоносов, но всегда остается 1%, не значащийся в сигнатурных базах и созданный для одной конкретной атаки, которая может нанести большой ущерб. В той же «Лаборатории Касперского» разработали Kaspersky Anti Target Attack Platform. Это решение принимает на себя SPAN-трафик, который подается сетевому оборудованию, почтовый трафик, трафик с рабочих мест. Внутри платформы установлен антивирусный движок, который проверяет весь этот трафик и выдает антивирусные детекты. SPAN-трафик, в свою очередь, компонентом IDS проверяется на наличие аномалий в сетевом трафике.

Еще один компонент платформы — песочница — изолированная среда, в которой запускаются файлы и анализируется их поведение.

Если в песочницу попадает вирус, то он обычно скачивает свои дополнительные модули с командного центра, а платформа, проанализировав его поведение и сетевые взаимодействия, признает его вредоносным.

Внутри продукта реализована аналитика событий, включающая в себя методы Machine Learning по построению эталонной модели АРМ, а также корреляцию разнообразных подозрительных активностей, приходящих с Endpoint Sensor, по которым выносится вердикт об угрозах на рабочих машинах.

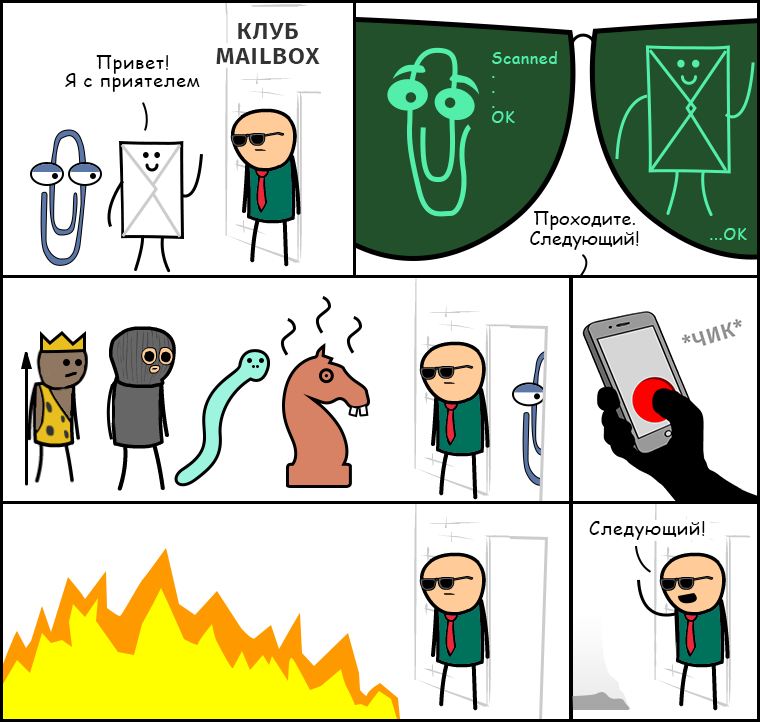

Приманки для хакера. «Горшочек с медом» до сих пор работает?

Подход под названием «Honeypot» безопасники позаимствовали у военных. Работает он таким образом: в корпоративной сети расставляются приманки, которые сложно отличить от рядовых узлов. Они обмениваются информацией, выключаются на ночь, только для хакера их делают чуточку заметнее настоящих систем, чтобы они брали первый удар на себя. Любая активность на такой приманке говорит о том, что в компанию «пожаловали гости».

Эта техника является довольно популярной среди безопасников, но, к сожалению, сегодня у компаний не всегда хватает ресурсов для выстраивания надежной системы ИБ, не говоря уже о том, чтобы ловить хакеров на приманки.

Эксперт «Лаборатории Касперского»:

К тому же, использование HoneyPot неквалифицированными специалистами может привести к компрометации всей сети.

Но прежде чем расставлять ловушки для других, нужно подумать, как не попасть в нее самому.

Дирижируем зоопарком

Если компания позаботилась о корпоративной безопасности и все потенциальные лазейки для хакеров вроде бы закрыты, это не означает, что специалист по ИБ может сесть и сложить руки. Кроме того, что безопасник должен находить защитные решения, исходя из архитектуры и нужд предприятия, он также должен позаботиться об эффективном использовании этих инструментов.

Некоторые компании предпочитают выбирать все защитные решения у одного производителя. Но большинство компаний используют зоопарк инструментов, которые состоят из платных и open source продуктов, а также некоторых самописных надстроек. В любом случае надо задуматься о сборе данных, анализе и мониторинге событий со всего семейства устройств в компании. И в этом случае помощником безопасника становятся SIEM-системы.

Эксперт «Лаборатории Касперского»:

Есть мнение, что внедрение SIEM помогает защищать инфраструктуру, но это вовсе не так. Security Information and Event Management не способна сама по себе предотвратить угрозу. Данная система используется для анализа данных, поступающих от различных систем, например DLP, IDS, антивирусов, различных железок и дальнейшего выявления проблем.

SIEM можно купить, а можно построить самостоятельно, на основе open source решений. Самые популярные — это Elasticsearch, Logstash и Kibana. Logstash собирает и обрабатывает данные зарегистрированных событий. За хранение и поиск данных отвечает Elasticsearch. Kibana визуализирует данные, индексированные Logstash, через web-интерфейс.

Тенденции

Одна из тенденций последних лет — это защита производства. В большинстве своем они автоматизированы, и человеческие ресурсы задействованы минимально. А конкуренты и злоумышленники имеют особый интерес и так и норовят подорвать процесс.

Эксперт «Лаборатории Касперского»:

Наши эксперты могут рассказать массу таких историй: например, на одном из производств после атаки встала доменная печь, которая буквально за пару часов простоя пришла в негодность. Кроме того, остановка печи грозила предприятию срочным перестроением бизнес-процессов производства. После данного инцидента руководство обратилось к антивирусным компаниям за защитным решением. С учетом масштаба, подходов может быть несколько. В нашем случае это Kaspersky Industrial CyberSecurity и полностью безопасная ОС, которая уже сейчас устанавливается на оборудование производителей и активно тестируется.

Всем компаниям-разработчикам защитных решений в скором времени предстоит активно работать с устройствами IoT. Сегодня многие покупают себе умные чайники и холодильники, с удовольствием пользуются умной техникой, но не понимают необходимости ее защиты. Хотя в новостях ИБ еженедельно мелькает информация о том, что IoT устройства DDOSят сайты. Производители, да и сама отрасль интернета вещей, пока не готовы к тому, чтобы начать ставить защитные решения на свои устройства.

Нельзя обделить вниманием криптобиржи и криптовалюту, потому что это направление очень привлекательно для современных киберпреступников и, возможно, в обозримом будущем, станет массовой индустрией, как когда-то на смену сберегательным книжкам пришли карты и онлайн-банкинг. Несмотря на то, что криптовалюта сама по себе считается защищенной, на криптобирже имеются дырки в уязвимости. Причем мошенникам зачастую хватает старых-добрых методов типа фишинга страниц, чтобы увести деньги пользователей.