На первый взгляд, в ней нет ничего необычного: основное — семья, хобби — кулинария, за плечами — музыкальная школа и победы на олимпиадах по литературе. Но именно от нее и ее команды зависит, проникнет ли новый хитроумный вирус на тот или иной объект. Знакомьтесь: Евгения Крылова, руководитель группы сменных вирусных аналитиков «Лаборатории Касперского». В интервью — подробности о том, как группа обрабатывает вирусы, зачем нужен «автодятел», чем удивляют злоумышленники и каково это — быть обычным человеком в жизни и героем на работе.

— Евгения, как вы определились в профессии, как нашли себя?

— Я считаю, что мне повезло. Не у каждого бывает момент, когда понимаешь, что хочешь заниматься именно этим. У меня такой момент был. История банальная: я ходила на подготовительные курсы при университете, там были занятия по информатике. У нас была замечательная преподавательница по алгоритмам. Там я узнала все тонкости алгоритмизации, научилась нормально программировать. И в это время увидела алгоритмы буквально с какого-то сказочного ракурса. Это меня так захватило! Все в жизни — алгоритм, все наши действия: почистить зубы, вызвать лифт — всё состоит из последовательности действий, циклов и ветвлений.

Алгоритмы мне дались легко. И я подумала, что хочу связать свою жизнь с программированием. Правда, с тем, что это будет безопасность, я определилась несколько позднее. В университете у меня была специальность «Комплексная защита объектов информатизации».

Алгоритмы мне дались легко. И я подумала, что хочу связать свою жизнь с программированием. Правда, с тем, что это будет безопасность, я определилась несколько позднее. В университете у меня была специальность «Комплексная защита объектов информатизации».

— То есть прямая дорога в «Лабораторию Касперского»?

— Нет, она не совсем по моей специальности. Многие мои сокурсники ушли в защиту информации для предприятий — составление модели угроз периметра организации, например, банка. Вирусный анализ мы не изучали в университете, был ассемблер. В целом понятно, что углубленным вещам не учат в вузе — их изучают самостоятельно либо на курсах.

В «Лабораторию Касперского» я пришла практикантом — и осталась вот уже на девять лет. Была стажером, младшим вирусным аналитиком. Последние два года возглавляю группу сменных вирусных аналитиков.

В «Лабораторию Касперского» я пришла практикантом — и осталась вот уже на девять лет. Была стажером, младшим вирусным аналитиком. Последние два года возглавляю группу сменных вирусных аналитиков.

— Чем занимается ваша группа?

— Основная деятельность нашей команды — операционная. В режиме нон-стоп мы обрабатываем поток заявок от наших пользователей, саппорта, роботов. Заявки идут непрерывно, и их очень много.

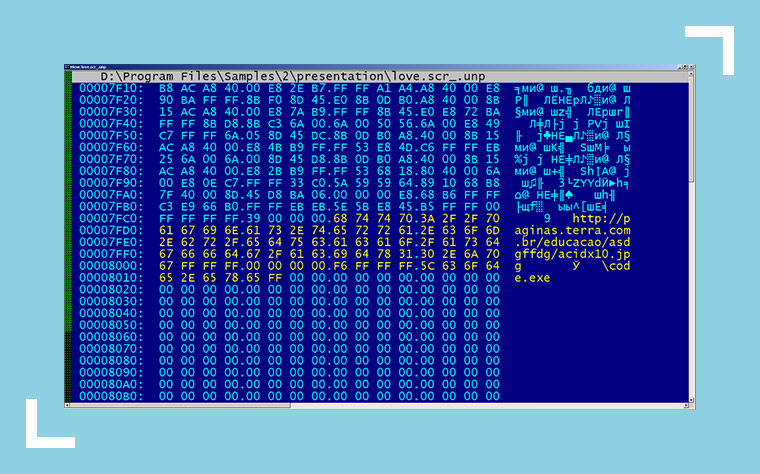

Только те файлы, которые «автодятел» не смог категоризировать, попадают на ручной анализ к нам. Здесь, как ни крути, должен разбираться настоящий живой аналитик. Он запускает семпл в песочнице, снимает дамп, открывает файл в шестнадцатеричном редакторе, прогоняет через другие утилиты, анализирует код и в конечном итоге выносит вердикт. И только тогда этот «промаркированный» файл можно использовать в обучающей выборке «автодятла» — все последующие файлы, тем или иным образом похожие на этот, будут задетектированы автоматически.

Что касается ручного анализа, то здесь важную роль играет скорость. У нас есть SLA — обязательства перед нашими пользователями и партнерами. Мы должны осуществлять анализ как можно оперативнее, и нельзя в конце рабочего дня встать и уйти домой, оставив работу до утра. Поэтому у нас две смены в Москве и третья во Владивостоке — нужно 24 часа в сутки помогать пользователям и пострадавшим от разных вредоносов.

— Какой путь проходит заявка от поступления до финального вердикта?

— Допустим, есть сотрудник организации, которая не использует решение по выявлению целевых атак — Kaspersky Anti Targeted Attack Platform. Он получает по почте подозрительное вложение (резюме или invoice), установленное в компании защитное ПО не находит угрозу, но сотрудник сомневается. Он посылает вложение в «Лабораторию Касперского» и спрашивает, что делать.

— Сначала подозрительный объект анализируется «автодятлом». Если это исполняемый файл, то с большой вероятностью он уже проходил обработку ранее и по нему давно есть вердикт. В противном случае «автодятел» использует песочницу, поиск похожих файлов, анализ содержимого... И вот только если все наши инфраструктурные системы не смогут классифицировать объект, то подключается аналитик. Он определяет вредоносность объекта, если это зловред, то знание о зловредности нужно донести из «Антивирусной лаборатории» до продуктов. То есть «задетектить». Как правило, это тоже делает «автодятел», однако процесс дообучения матмодели или обобщение знаний о поведении занимает некоторое время. Чтобы пользователь сразу был защищен, антивирусный аналитик сам добавляет информацию в базы. А через какое-то время (как правило, несколько часов, зависит от метода детектирования) подтянется автодетект с различными продвинутыми слоями защиты.

Еще вирусный аналитик определяет, к какому семейству причислить вредоноса. Он выделяет главное вредоносное поведение из всего того, что делает «малвара». Это обеспечивает порядок в нашей вирусной коллекции и впоследствии сильно помогает «автодятлу» обобщать знания автоматически. Дело в том, что быстрая и надежная рекорда, которую обычно создает сотрудник моей группы, детектирует один или несколько файлов семейства. А те рекорды, которые создает «автодятел», способны детектировать все семейство, тысячи и более файлов.

Ну а в конце аналитик убеждается, что сформированный автоматикой ответ действительно отвечает на вопросы пользователя. Если тот интересовался еще чем-либо помимо подозрительного файла, ответ придется скорректировать.

Выходит, все держится на нас. Ведь именно мы даем первичные знания системам автообработки на базе машинного обучения. Если бы мы перестали обрабатывать уникальные и особые случаи, то через какое-то время «автодятлу» было бы не на чем дообучать свои матмодели. А ландшафт угроз меняется и, если защита не будет меняться, то со временем начнет деградировать.

Еще вирусный аналитик определяет, к какому семейству причислить вредоноса. Он выделяет главное вредоносное поведение из всего того, что делает «малвара». Это обеспечивает порядок в нашей вирусной коллекции и впоследствии сильно помогает «автодятлу» обобщать знания автоматически. Дело в том, что быстрая и надежная рекорда, которую обычно создает сотрудник моей группы, детектирует один или несколько файлов семейства. А те рекорды, которые создает «автодятел», способны детектировать все семейство, тысячи и более файлов.

Ну а в конце аналитик убеждается, что сформированный автоматикой ответ действительно отвечает на вопросы пользователя. Если тот интересовался еще чем-либо помимо подозрительного файла, ответ придется скорректировать.

Выходит, все держится на нас. Ведь именно мы даем первичные знания системам автообработки на базе машинного обучения. Если бы мы перестали обрабатывать уникальные и особые случаи, то через какое-то время «автодятлу» было бы не на чем дообучать свои матмодели. А ландшафт угроз меняется и, если защита не будет меняться, то со временем начнет деградировать.

— Как вы решаете, какие заявки обработать в первую очередь?

— Все заявки сортируются по приоритетам. На приоритет влияют ключевые слова: например, если автор заявки предполагает ложное срабатывание антивируса на чистый файл, то приоритет вырастет. Еще на приоритет влияет популярность анализируемого объекта (или его локально-устойчивой свертки, если речь о полиморфах).

— Были случаи, когда зловред маскировался под чистое приложение?

— Да, конечно, такое регулярно случается, и это не так просто распознать, если анализировать файл «глазами». Как правило, речь идет о пропатченных системных файлах. Видите ли, если мы имеем дело с классическим вирусом (то есть инфектором), то он при заражении вынужден изменить структуру «жертвы» (например, добавить лишнюю секцию в исполняемый файл), вставить код для размножения, добавить дешифратор своего тела, изменить точку входа... И это все замечательно бросается в глаза.

Если же речь идет о файле, пропатченном вручную, то там будет изменена буквально пара десятков байт: например, открытие бэкдора при вызове определенного экспорта в пропатченной DLL'ке. Но мы хорошо умеем распознавать и такие случаи. Дело в том, что у нас огромная коллекция чистых файлов и мы легко по похожести можем найти оригинал и сравнить, что же именно поменялось.

Бывает, конечно, и так, что автор пишет большое чистое приложение и изначально добавляет в него небольшую деструктивную функцию, или же разработчик софта сам подвергся взлому. Вот такой случай действительно может долго оставаться незамеченным, и закладка вскроется, только когда вредоносный код исполнится в реальной защищаемой системе и будет пойман поведенческой защитой. При условии, что закладка делает что-то плохое в системе, конечно.

Если же речь идет о файле, пропатченном вручную, то там будет изменена буквально пара десятков байт: например, открытие бэкдора при вызове определенного экспорта в пропатченной DLL'ке. Но мы хорошо умеем распознавать и такие случаи. Дело в том, что у нас огромная коллекция чистых файлов и мы легко по похожести можем найти оригинал и сравнить, что же именно поменялось.

Бывает, конечно, и так, что автор пишет большое чистое приложение и изначально добавляет в него небольшую деструктивную функцию, или же разработчик софта сам подвергся взлому. Вот такой случай действительно может долго оставаться незамеченным, и закладка вскроется, только когда вредоносный код исполнится в реальной защищаемой системе и будет пойман поведенческой защитой. При условии, что закладка делает что-то плохое в системе, конечно.

— Используете ли вы для этого исходники вирусов?

— Исходного кода у нас нет, поэтому мы реверсим скомпилированные файлы. Это как в собранном домике Лего пытаться понять, что там внутри за перекрытия. Разреверсив файл, по коду Ассемблера мы понимаем, какую активность он несет, что делает.

— Какие объекты сложнее всего отловить и проанализировать?

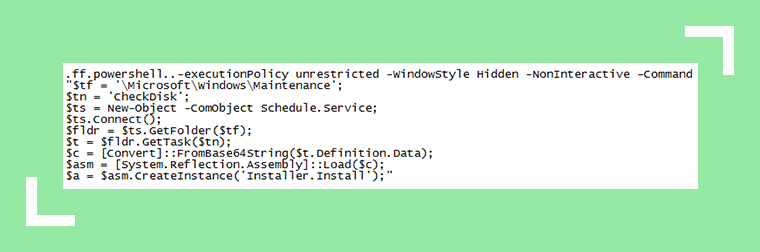

— Из актуальных — бестелесная Malware, так называемые fileless-угрозы. У них нет файлов в системе: например, в стандартный планировщик задач прописывается запуск PowerShell-скрипта с длинной закодированной командной строкой. Зловред запускается самой ОС по расписанию, исполняется стандартным интерпретатором.

Если вредоносу нужно «проинжектить» модуль в чужой процесс, он, опять-таки, может достать его в закодированном виде из реестра или прямо из командной строки и использовать .NET Reflection, чтобы загрузить его в память, не сохраняя на диск. В целом у нас большой арсенал техник для борьбы с fileless-угрозами.

— Как изменились угрозы за последние три-пять лет?

— Я бы не сказала, что вот так прям кардинально что-то изменилось. Растет доля целевых атак, атаки становятся более изощренными: используются обычные чистые утилиты с особенной командной строкой, бесфайловые угрозы, интерпретаторы скриптов, шифровальщики, конечно же. Вредоносные майнеры на подъеме, а в прошлом году особенно актуальными стали веб-майнеры.

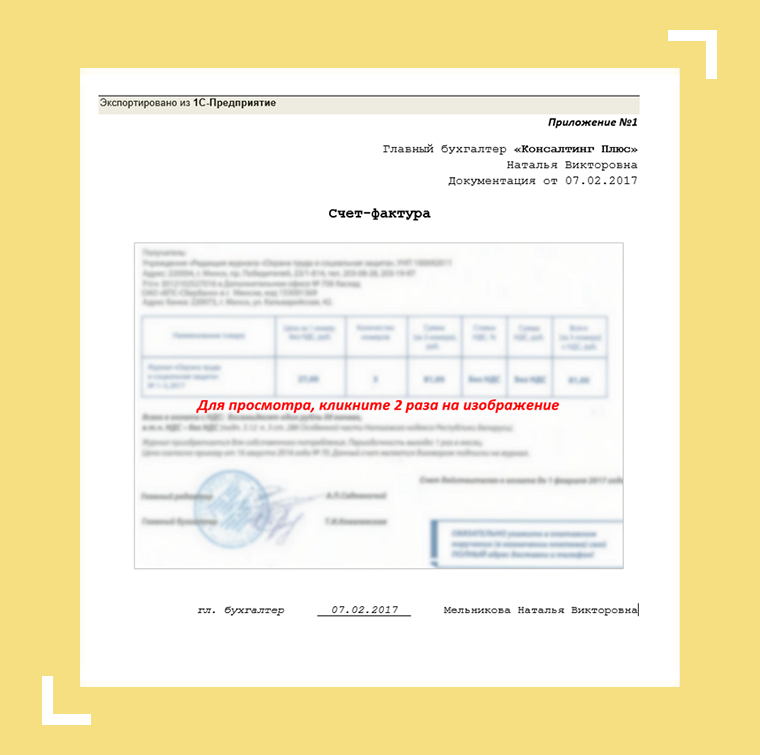

В корпоративном секторе, к сожалению, по-прежнему популярны методы социальной инженерии для первичного проникновения. Например, в бухгалтерию приходит инвойс или счет-фактура. Бухгалтеру очень интересно, за что же выставлен счет, он открывает вложение.

В корпоративном секторе, к сожалению, по-прежнему популярны методы социальной инженерии для первичного проникновения. Например, в бухгалтерию приходит инвойс или счет-фактура. Бухгалтеру очень интересно, за что же выставлен счет, он открывает вложение.

Само по себе это не приводит к заражению — при условии, что в этой компании вовремя ставят обновления безопасности. Но вот дальше сотрудника поджидает новая напасть.

Среднестатистический сотрудник захочет даблкликнуть. Не закрывать же документ, в самом деле? Тем более, так как атака целевая, письмо будет адресовано именно этому бухгалтеру (с обращением по имени-отчеству). Это работает, и без качественного защитного решения тут сложно противостоять.

Благодаря синергии защитных слоев, можно собрать контекст атаки: пришло по почте, ранее в мире не встречалось, JS-скрипт внутри документа обфусцирован, дропается легальная утилита для шифрования диска, удаляются бэкап-копии файлов, по всем этим признакам продукт принимает решение о блокировании активности.

С другой же стороны, бизнесу тоже нужно повышать ИБ-грамотность сотрудников, причем это актуально и для гигантов, и для небольших компаний.

С другой же стороны, бизнесу тоже нужно повышать ИБ-грамотность сотрудников, причем это актуально и для гигантов, и для небольших компаний.

— Изменилась ли специфика работы отдела на фоне лавинообразного роста рынка мобильных устройств?

— Файлы для мобильных и настольных систем анализируются с помощью разных инструментов и утилит. У нас в «Лаборатории Касперского» есть специальная команда, она анализирует приложения под все мобильные платформы. К нам тоже попадают заявки, связанные с мобильными приложениями, мы можем их обрабатывать, но глубокую экспертизу предоставляет именно эта команда.

— То, чем занимаетесь вы и ваша группа, можно считать уникальной и особенной работой?

— Моя деятельность не уникальна: я менеджер, менеджеров много. Я прекрасно это понимаю, сама раньше подшучивала над коллегами. Но быть менеджером технарей с высоким уровнем экспертизы, с уникальными задачами, которым не учат в университете, — в этом есть своя особенность. В группу нелегко найти новых людей с подходящими навыками, к примеру, реверс-инжиниринга файлов. Поэтому — да, у нас уникальная и специфическая деятельность.

— Вам больше нравится руководить или выходить на передовую, решать практические задачи?

— Я знаю, что многие менеджеры-технари страдают проблемами микроменеджмента. У меня такого не было. Мне сразу было комфортно отдавать задачи своим ребятам. Я полностью доверяю им и их техническим навыкам. По специфике их работа отличается от того, чем занималась я. Моя специализация — анализ сетевого трафика, детектирование по трафику. Когда есть кейсы из этой области, мы можем все вместе сесть и обсудить решение. В этой сфере я могу что-то сделать руками.

Мне больше нравится руководить. Стараюсь посещать конференции и делать ресерчи. Каждую задачу я анализирую, чтобы оценить, правильно ли я ее сформулировала и корректно ли донесла до ребят. При финальной проверке это помогает понять, насколько четко все было сделано.

Мне больше нравится руководить. Стараюсь посещать конференции и делать ресерчи. Каждую задачу я анализирую, чтобы оценить, правильно ли я ее сформулировала и корректно ли донесла до ребят. При финальной проверке это помогает понять, насколько четко все было сделано.

— Расскажите о своей команде. Какие люди вам нужны?

— В команде десять человек. В человеческом плане ребята очень разные, есть тихие скромные интроверты, а есть активные заводилы. Многие недавно еще были студентами. В основном это либо выпускники-самоучки, которые прокачались в реверс-инжиниринге, либо ребята, которые немного поработали где-то.

— Что вы можете простить, а что — никогда?

— Я могу простить простую человеческую ошибку. Все мы люди, все можем ошибиться. Я не хочу, чтобы сотрудники превратились в роботов. И если человек осознал свою ошибку — впредь он работает внимательнее. Могу простить даже нелюбовь к котикам, тем более что сама их не люблю.

Не простила бы саботаж, злонамеренный подрыв рабочей деятельности. И, наверное, предательство. Не переход в другую компанию, а — в силу специфики нашей работы — переход на «сторону зла». Думаю, в «Лаборатории Касперского» никто бы такого не простил.

Не простила бы саботаж, злонамеренный подрыв рабочей деятельности. И, наверное, предательство. Не переход в другую компанию, а — в силу специфики нашей работы — переход на «сторону зла». Думаю, в «Лаборатории Касперского» никто бы такого не простил.

— Евгения, как вы думаете, ваше место в компании — на всю жизнь, как и семья?

— Я работаю в «Лаборатории Касперского» девять лет, потому что мне нравится то, чем я занимаюсь. Нравится, как развивается моя карьера, я люблю эту компанию. И дело не в том, что «всерьез и надолго», а в том, что за эти девять лет чувства не остыли. Поэтому я здесь.

Узнать об открытых вакансиях в «Лаборатории Касперского» можно тут.

Узнать об открытых вакансиях в «Лаборатории Касперского» можно тут.